Свод это в архитектуре: Свод | Архитектура и Проектирование

Своды как элемент архитектуры | Деловой квартал

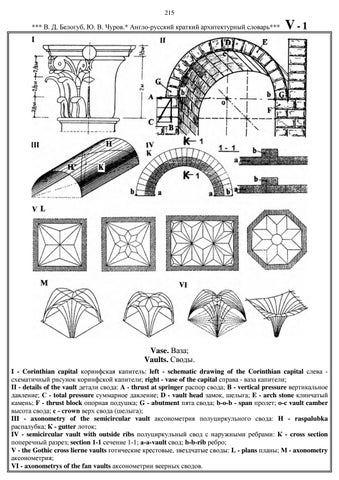

Главная » Терминология

Терминология

Автор Захарычев Сергей На чтение 2 мин Просмотров 890 Опубликовано

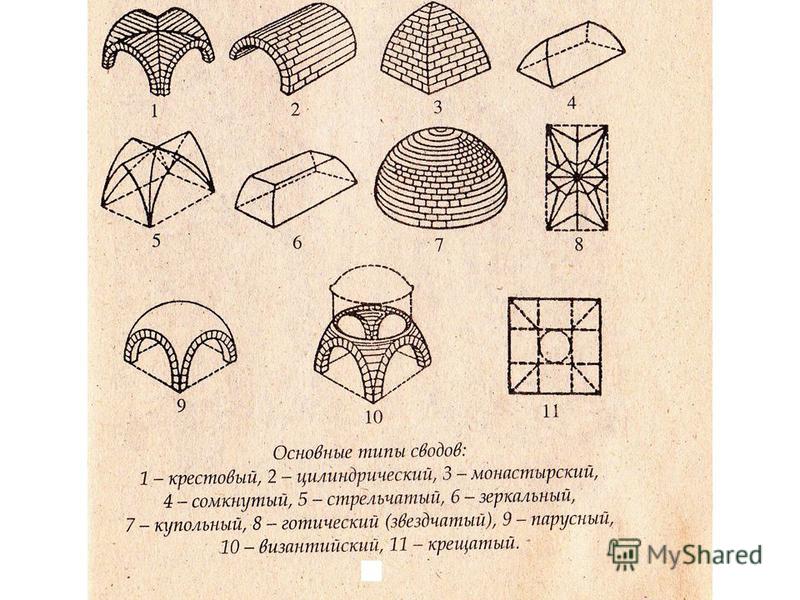

Своды стали ключевым архитектурным элементом еще до римского периода.

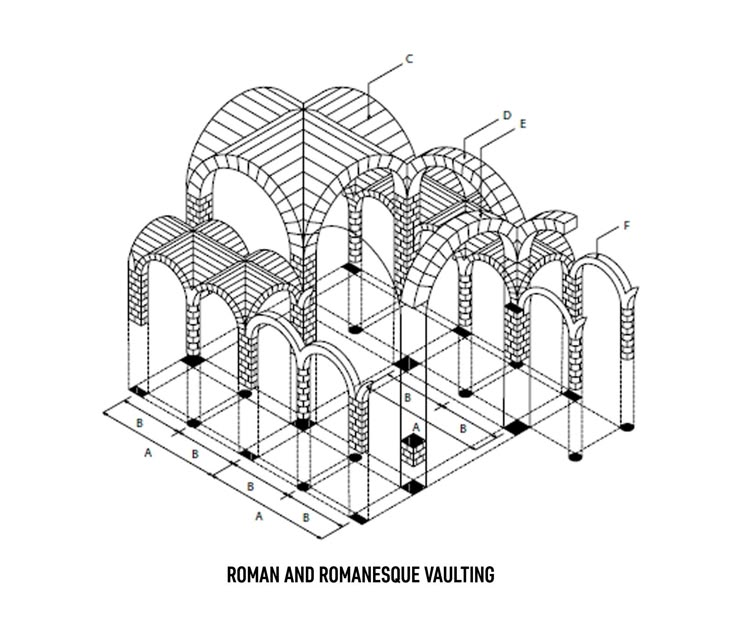

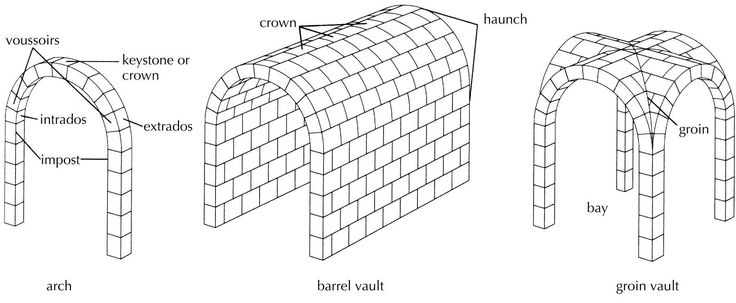

В своей простейшей форме они состояли из двух параллельных стен, которые кверху постепенно наклонялись одна к другой, соединяясь в верхней точке центральным замковым камнем. Сила веса свода направлена не только вниз, но и наружу, В тех случаях, когда свод располагался над землей, вес должен был передаваться на землю через стены и, при необходимости, через контрфорсы. Своды были необходимой частью огромных базилик классической архитектуры и достигли расцвета в кафедральных соборах Средневековья, которые, казалось, не подчинялись силе земного притяжения.

Содержание

- Контрфорсы

- Цилиндрический свод

- Своды соборов

- Ребра крестового свода

- Звездчатый свод

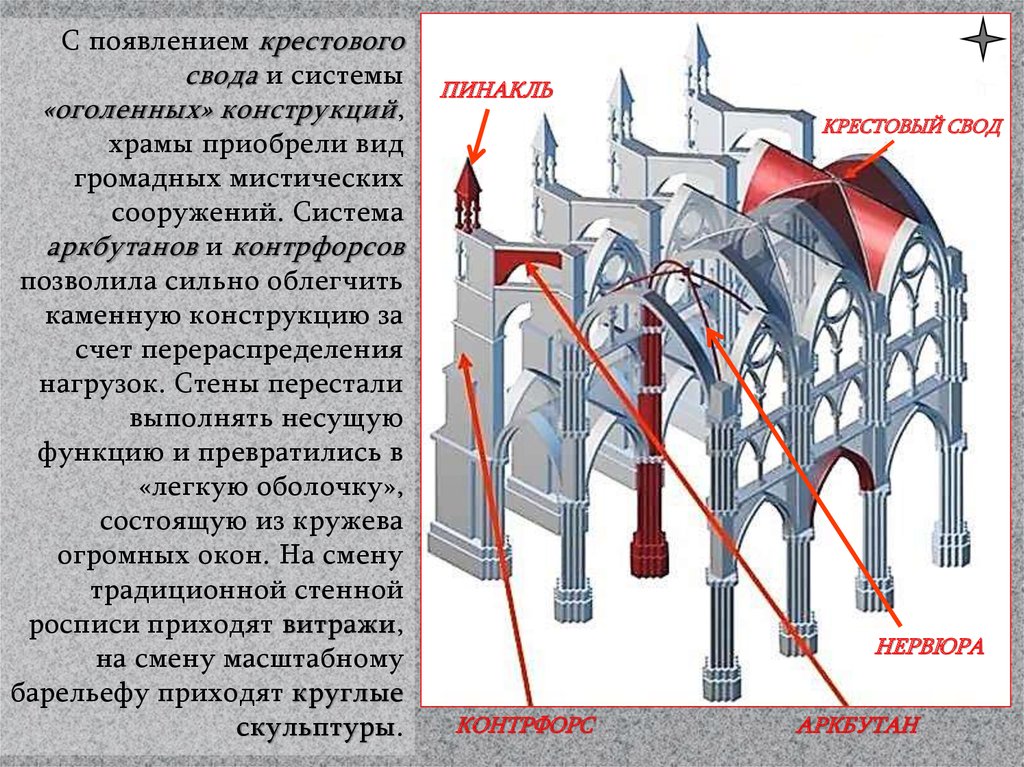

- Свод с подвеской

Контрфорсы развились как конструкции, передающие вес свода на землю в зданиях, не имевших массивных стен. В наиболее утонченной готической архитектуре контрфорсы могли даже быть расположены отдельно от основного здания и легких остекленных стен. Такие «летучие контрфорсы» использованы в показанном на фото Кёльнском соборе.

В наиболее утонченной готической архитектуре контрфорсы могли даже быть расположены отдельно от основного здания и легких остекленных стен. Такие «летучие контрфорсы» использованы в показанном на фото Кёльнском соборе.

Цилиндрический свод

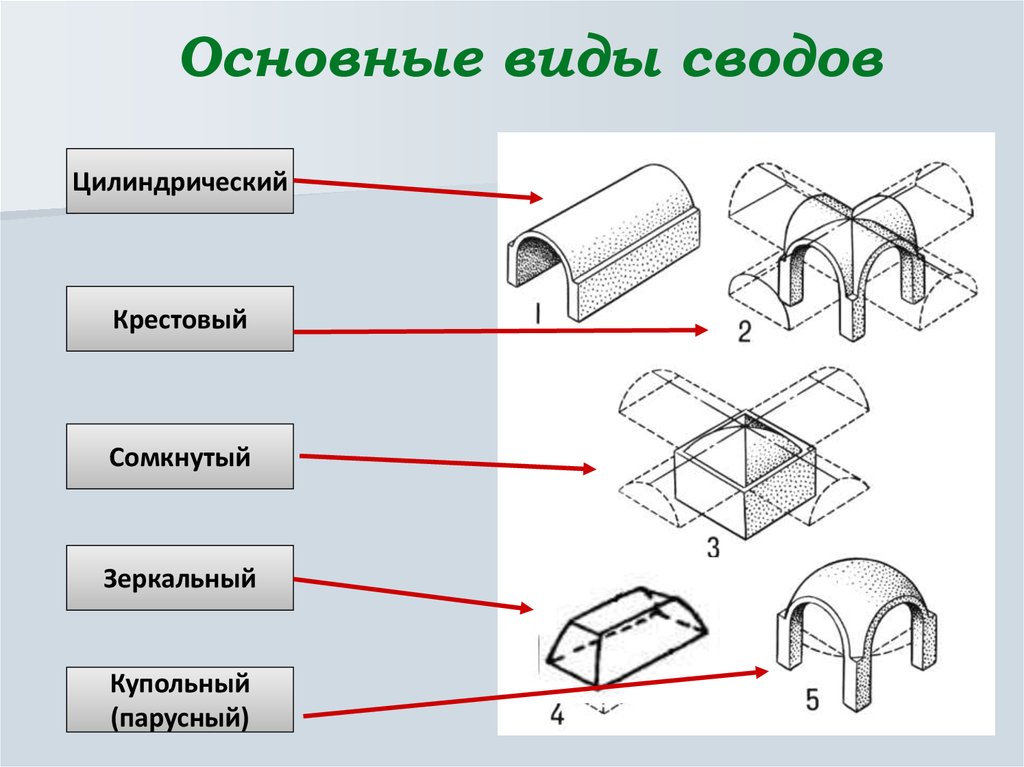

Цилиндрический или бочарный, — вогнутый, одинаковый по всей длине свод. Этот свод является основным и самым древним и появился в IX в. до Р. X. Цилиндрические своды возводят на основе деревянной скелетной формы, которую разбирают после того, как камни образуют полную арку, поддерживающую саму себя.

Своды соборов

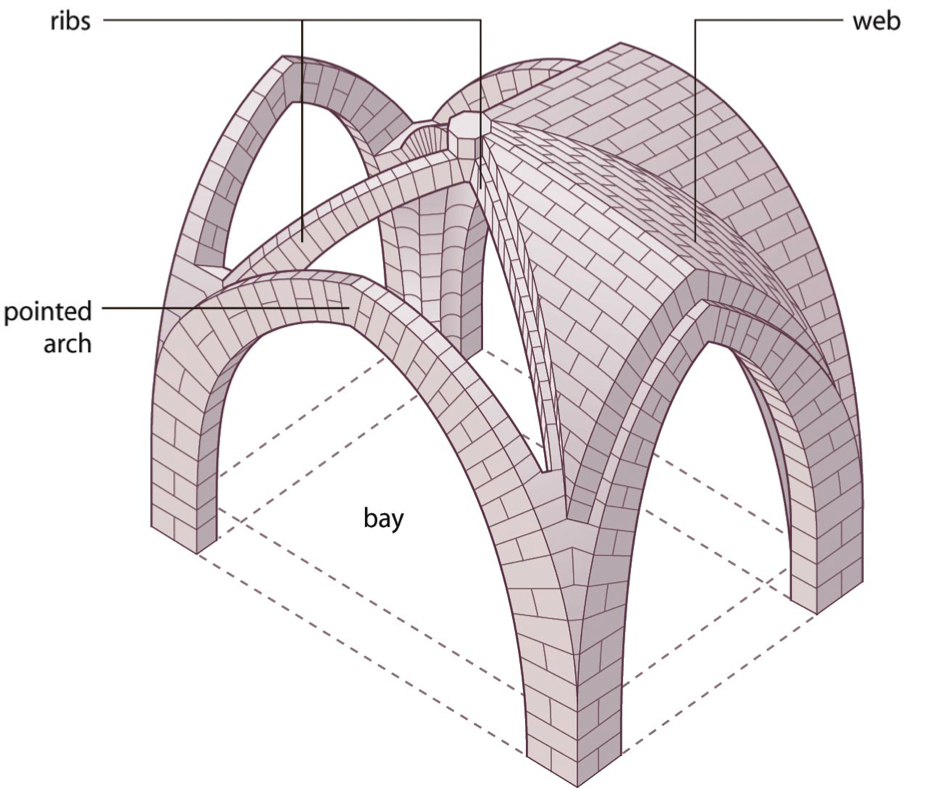

В отличие от единственного свода базилики, огромный объем готического собора покрывает сложная сеть сводов.

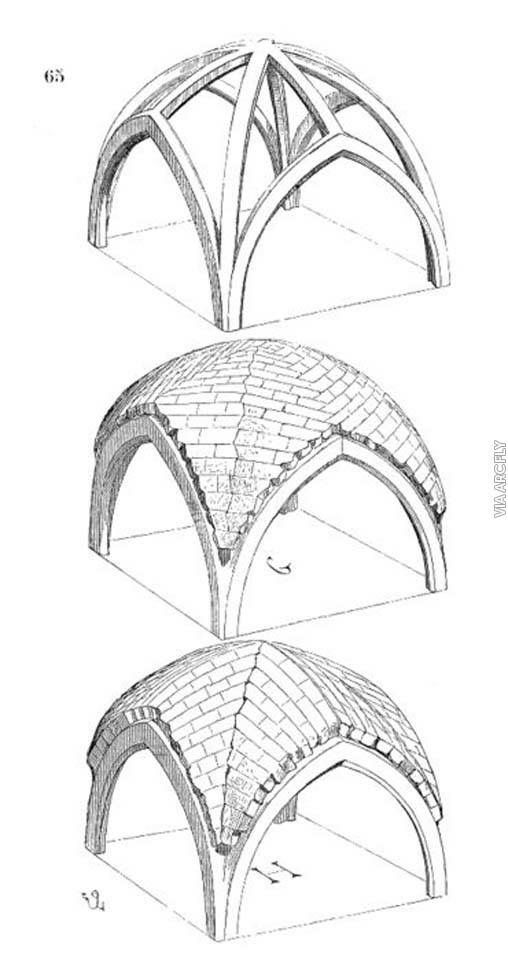

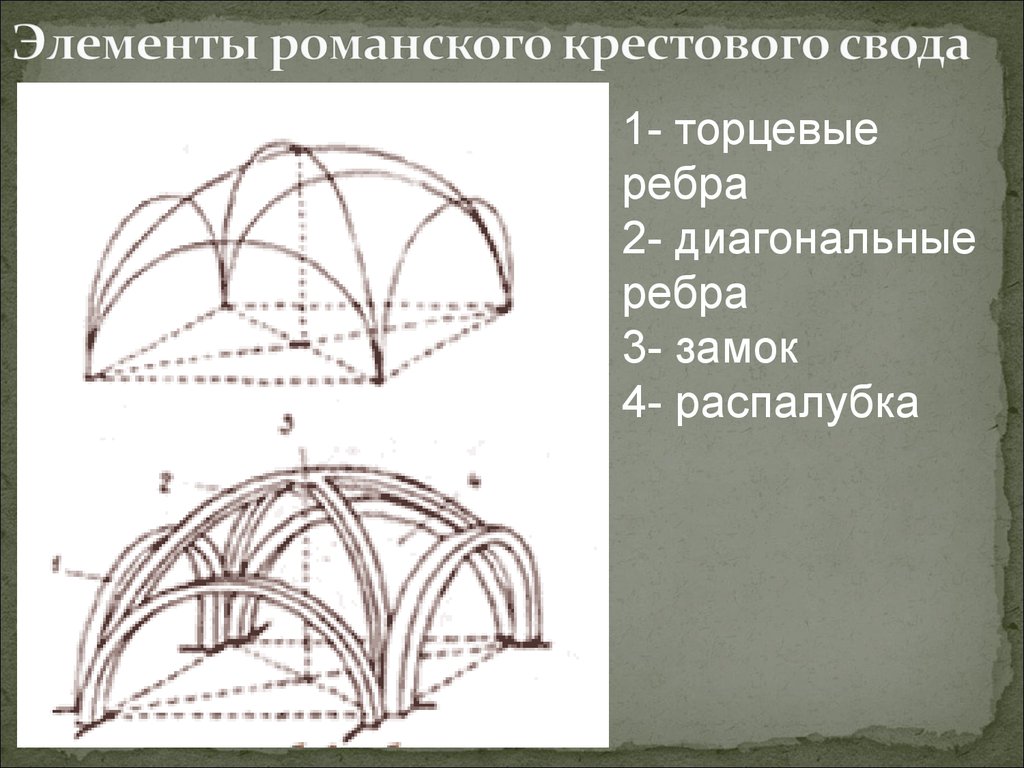

Ребра крестового свода

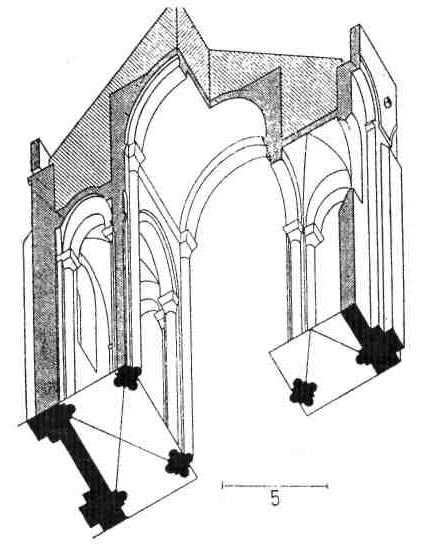

Когда два цилиндрических свода пересекаются под прямым углом, они образуют выступы, или ребра, — как в показанной на рисунке шведской церкви XI века. В тех случаях, когда эти ребра лежат на каменных опорах, образуется крестовый свод.

Форма этих сводов различна: от простого креста до сложной системы первичных, или коньковых ребер, вторичных ребер, или тьерсеронах, и третичных, или звездчатых ребер.

Пересечения балок, особенно расположенные в центре секции свода, часто украшены выступающими камнями, покрытыми искусной резьбой.

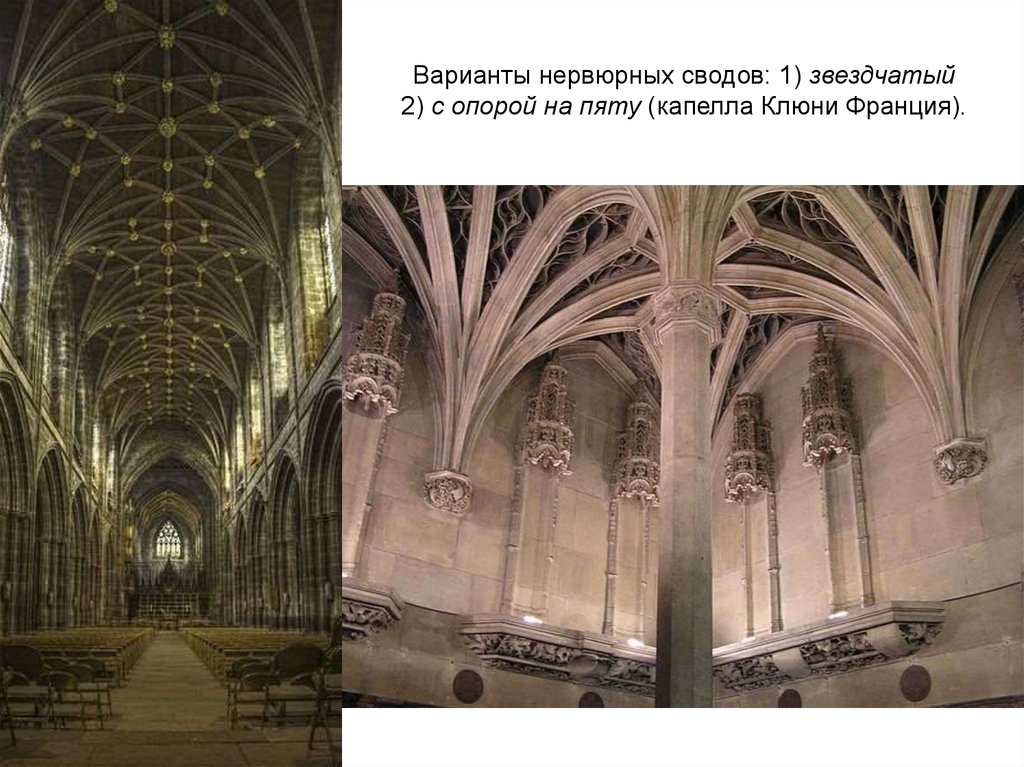

Звездчатый свод

Один из самых сложных готических сводов — звездчатый. Звездчатые ребра, выполнявшие, в основном, декоративную функцию, использованы здесь как дополнение к конструктивным. Вместе они образуют сетчатый узор свода.

Свод с подвеской

Один из поздних вариантов готического свода, с подвесками, которые кажутся висящими воздухе, а на самом деле являются продолжением замкового камня свода.

Каменные ребра поддерживали расположенную между ними кладку и именно здесь располагали украшения свода.

Своды в архитектуре

Во времена, когда античная архитектура только начинала свое становление, свод был одним из основных архитектурных элементов. Простейший вид свода – две наклонные стены, соединенные в верхней точке каменной плитой, называвшейся замковым камнем. Крыши, построенные таким способом, имели вид конька. После того, как мастера научились строить купольные своды их стали применять обширно в архитектуре, здания приобрели новый вид. Современные своды из стеклофибробетона намного легче и надежнее.

После того, как мастера научились строить купольные своды их стали применять обширно в архитектуре, здания приобрели новый вид. Современные своды из стеклофибробетона намного легче и надежнее.

| Бочарный, или цилиндрический свод, был изогнут по всей своей длине. Он стал первым вариантом свода, и появился еще за 800 лет до н.э. | |

|

Цилиндрический свод ↑ |

|

|

Свод собора не был цельным, а состоял из нескольких сводов. Этим он отличается от аналогичного элемента в небольших базиликах |

|

| ↑ Своды соборов | |

Перед постройкой непосредственного самой внешней части свода, возводят деревянные опоры – «скелет» свода. Они распределят вес каменной части, которая затем будет поддерживать сама себя. Они распределят вес каменной части, которая затем будет поддерживать сама себя. |

|

|

Возведение цилиндрического свода ↑ |

|

|

Для распределения веса здания и его элементов, использовали контрфорсы. Во время развития готики их иногда помещали снаружи здания в виде «летучих контрфорсов». |

|

| ↑ Контрфорсы | |

|

Пересекающиеся под прямыми углами цилиндрические своды образуют ребра. Если такие ребра помещаются на каменные опоры, получается крестовый свод. |

|

| Ребра крестового свода ↑ | |

|

Крестовые своды могут быть различных типов – от самого простого, в форме креста, до свода, структура которого похожа внешне на многогранники. |

|

| ↑ Схемы крестового свода | |

| Во время готики самым сложным типом был звездчатый свод. Часть ребер, давшая название этому типу свода, использовалась только в декоративных целях. | |

|

Звездчатый свод ↑ |

|

|

На пересечении нескольких балок, особенно в центральной части свода, помещались каменные блоки, покрытые узорами и резьбой. |

|

| ↑ Рельефные украшения балок | |

Для расположения украшений обычно выбирали именно ребра, так как они выступали от остальной части свода, служа поддерживающим его элементом. |

|

|

Украшения ребер свода ↑ |

|

|

Готический стиль принес в архитектуру своды со свисающими вниз каменными подвесками различной формы. |

|

| ↑ Свод с подвеской | |

Vault — Проектирование зданий

Мы используем файлы cookie, чтобы обеспечить вам максимальное удобство на нашем веб-сайте. Вы можете узнать о наших файлах cookie и о том, как отключить файлы cookie, в нашей Политике конфиденциальности. Если вы продолжите использовать этот веб-сайт без отключения файлов cookie, мы будем считать, что вы довольны их получением. Закрывать.

Редактировать эту статью

Последняя редакция 04 января 2022

См. вся история

|

Арка представляет собой криволинейную конструктивную форму, которая несет нагрузки вокруг проема, передавая их по профилю арки на устои, косяки или опоры с обеих сторон. Арки конструктивно очень устойчивы к сжатию, так как нагрузки относительно равномерно уравновешиваются по их форме.

Арки конструктивно очень устойчивы к сжатию, так как нагрузки относительно равномерно уравновешиваются по их форме.

Хранилище представляет собой структурную форму, состоящую из ряда арок, обычно используемых при строительстве потолков или крыш.

Слово « хранилище » может также использоваться для обозначения помещения или помещения, используемого для хранения, в частности, если оно находится под землей или защищено.

Хранилища должны выдерживать внешнее давление на нижние части хранилища , создаваемое конструкцией выше. Если хранилище находится под землей, этому давлению может сопротивляться окружающая его «засыпка». Если он находится над землей, ему могут противостоять толстые опорные стены, опорные колонны, контрфорсы, балки диафрагмы жесткости, боковые анкеры или параллельные стены, которые могут распределять нагрузку.

Расположение арок относительно друг друга определяет тип хранилища .

Бочкообразный свод (иногда называемый люлькой свод , туннелем свод или вагоном свод ) представляет собой непрерывную арочную форму, которая может приближаться по форме к полуцилиндру, напоминая крышу туннеля, или может быть направлен на его вершину. Обычно он образован серией арок, расположенных рядом (или иногда сплошной оболочкой).

Для получения дополнительной информации см.: Бочкообразный свод.

Своды монастыря, также известные как своды купола , представляют собой куполообразные своды , которые сохраняют многоугольную форму в своем горизонтальном поперечном сечении. Они изгибаются к центру от точки постоянного пружинения вдоль стены.

Кронштейн представляет собой архитектурный элемент, выступающий из стены и выступающий в качестве кронштейна для несущего веса, например, на балконе наверху.

Арки выступов состоят из двух противоположных наборов перекрывающихся выступов, сходящихся на пике, напоминая перевернутую лестницу. Когда эти арки формируются последовательно, они известны как консольный свод. Оба кокошника и своды были общими элементами вавилонской и майяской архитектуры, где изогнутые конструкции еще не были разработаны.

Когда эти арки формируются последовательно, они известны как консольный свод. Оба кокошника и своды были общими элементами вавилонской и майяской архитектуры, где изогнутые конструкции еще не были разработаны.

Для получения дополнительной информации см.: Corbel.

Ребро свод представляет собой конструктивный «скелет» арок, на который можно укладывать каменную кладку.

Купола со скрещенными арками являются одним из самых ранних типов ребристых сводов , образованных там, где ребра не сходятся в центре купола, а переплетаются, образуя многоугольники, оставляя пустое пространство в центре. Самый ранний из известных куполов со скрещенными арками находится в Великой мечети Кордовы в Испании, датируемый 10 веком.

Паховый свод образован двумя цилиндрическими сводами, пересекающимися под прямым углом. «Пах» — это край между пересекающимися сводами . Серия паховых прыжков может быть построена рядом друг с другом, чтобы создать эффект, аналогичный простому прыжку в виде бочки.

Веерный свод образован серией вогнутых секций или ребер, которые выходят из ряда пружинных точек, обычно связанных с готической архитектурой.

- Аркада.

- Арх.

- Бочкохранилище.

- Босс (средневековая архитектура).

- Английский Перпендикулярная архитектура.

- Контрфорс.

- Монастырь.

- Колоннада.

- Перемычка.

- Форма для капота.

- Льерн.

- Максура.

- Ожив.

- Пирс.

- Окно-розетка.

- Крыша-оболочка.

- Слайп.

- Типы купола.

- Вуссуар.

- Доля

- Добавить комментарий

- Отправьте нам отзыв

Архитектура Убежища — Курс Убежища HashiCorp

С возвращением!

В этой лекции мы представим полный обзор архитектуры хранилища, того, как она была спроектирована и как ее предполагается использовать.

Основной проблемой при внедрении нескольких облаков является неоднородность: как группы эксплуатации, безопасности и разработки могут применять согласованный подход к обеспечению безопасности? В прошлом безопасностью можно было легко управлять, поскольку физическая инфраструктура была хорошо известной и неподвижной частью с четкими границами. Безопасность применялась за счет использования соответствующих элементов управления, применяемых на различных уровнях. Но как это работает в новом мировом порядке? Сначала мы должны сделать шаг назад и пересмотреть наши предположения о безопасности. Традиционный дата-центр имел, цитирую, четыре стены и трубу, а также четкий сетевой периметр. Предполагается, что любой человек внутри сети имеет право доступа к инфраструктуре. Межсетевые экраны служат перегородками между интерфейсными приложениями, ориентированными на пользователя, и внутренними базами данных. IP-адреса обычно являются статическими, что позволяет специалистам по безопасности устанавливать дополнительные ограничения на взаимодействие приложений на основе IP-адреса. Однако у облака нет четкого периметра, а при наличии нескольких облаков площадь поверхности увеличивается экспоненциально. А поскольку топология сети определяется программным обеспечением, любой сервер может стать выходом в Интернет с помощью нескольких вызовов API. Отсутствие контроля над сетевыми топологиями затрудняет передачу всего трафика через инструменты безопасности или соответствия требованиям. Инфраструктура также может охватывать несколько сайтов, что означает отсутствие единой точки входа, которая позволяла бы защищенному трафику проходить в сеть. А разложение монолитных приложений на крайне эфемерные микросервисы означает, что IP-адреса очень динамичны, что делает безопасность на основе IP неприемлемой для многих сценариев. Вместо того, чтобы пытаться воссоздать традиционный подход «замок и ров», специалисты по безопасности обычно сосредотачиваются на выполнении следующих основных требований.

IP-адреса обычно являются статическими, что позволяет специалистам по безопасности устанавливать дополнительные ограничения на взаимодействие приложений на основе IP-адреса. Однако у облака нет четкого периметра, а при наличии нескольких облаков площадь поверхности увеличивается экспоненциально. А поскольку топология сети определяется программным обеспечением, любой сервер может стать выходом в Интернет с помощью нескольких вызовов API. Отсутствие контроля над сетевыми топологиями затрудняет передачу всего трафика через инструменты безопасности или соответствия требованиям. Инфраструктура также может охватывать несколько сайтов, что означает отсутствие единой точки входа, которая позволяла бы защищенному трафику проходить в сеть. А разложение монолитных приложений на крайне эфемерные микросервисы означает, что IP-адреса очень динамичны, что делает безопасность на основе IP неприемлемой для многих сценариев. Вместо того, чтобы пытаться воссоздать традиционный подход «замок и ров», специалисты по безопасности обычно сосредотачиваются на выполнении следующих основных требований. Во-первых, управление распределенными секретами. Секреты приложений, такие как имена пользователей и пароли баз данных, могут быть раскрыты из-за отсутствия сетевого периметра.

Во-первых, управление распределенными секретами. Секреты приложений, такие как имена пользователей и пароли баз данных, могут быть раскрыты из-за отсутствия сетевого периметра.

Предоставление механизма для управления и ротации распределенных секретов для групп эксплуатации и разработки является гораздо более серьезной проблемой в этой среде и имеет первостепенное значение. Во-вторых, шифрование данных в полете и в состоянии покоя. Трафик между компонентами приложения, которые могут находиться у разных провайдеров и даже географически, должен быть зашифрован. В-третьих, управление идентификацией. Аутентификация идентичности между компонентами приложения с помощью, например, маркеров с истекающим сроком действия, которые обеспечивают гарантию идентичности. Прежде чем мы расскажем, чем именно отличается Vault, давайте быстро повторим некоторые ключевые проблемы, возникающие при управлении секретами в распределенной инфраструктуре. Как мы можем централизовать секреты? Как мы можем управлять жизненным циклом секрета? Как мы можем проверить секретный доступ? Как мы можем управлять доступом к секретам? Как мы можем безопасно распространять секреты в гибридных средах? И, наконец, как мы можем смягчить скомпрометированный секрет? Vault решает проблему безопасности распределенной инфраструктуры. Он обеспечивает несколько уровней безопасности, которые не зависят от сети.

Он обеспечивает несколько уровней безопасности, которые не зависят от сети.

Vault обеспечивает управление секретами, шифрование как услугу и управление привилегированным доступом. Операторы безопасности используют Vault для централизованного управления секретами, такими как закрытые ключи шифрования, токены API и учетные данные базы данных. Vault будет хранить и управлять распространением этих секретов среди приложений и конечных пользователей. Рассмотрев проблемы, связанные с управлением секретами в сочетании с обеспечением безопасности современных инфраструктур, давайте теперь рассмотрим основные цели, для достижения которых было создано Vault. Vault преследует три основные цели. Во-первых, Убежище предназначено для использования в качестве единого источника секретов как для людей, так и для машинных акторов, исключая разрастание секретов. Во-вторых, Vault разработан с возможностью масштабирования для удовлетворения потребностей крупнейших организаций. Секреты шифруются как при хранении, так и при передаче. В-третьих, Vault предназначен для обеспечения полного управления жизненным циклом секретных данных. Управление секретами включает продление, отзыв и возможность управлять арендой секретов. Сейф можно использовать в различных случаях, некоторые из которых представлены здесь. Теперь мы рассмотрим несколько ключевых рабочих процессов и процессов настройки Vault. При этом вы должны начать понимать, как Vault предназначен для работы, и как его следует настраивать и использовать.

В-третьих, Vault предназначен для обеспечения полного управления жизненным циклом секретных данных. Управление секретами включает продление, отзыв и возможность управлять арендой секретов. Сейф можно использовать в различных случаях, некоторые из которых представлены здесь. Теперь мы рассмотрим несколько ключевых рабочих процессов и процессов настройки Vault. При этом вы должны начать понимать, как Vault предназначен для работы, и как его следует настраивать и использовать.

Как мы увидим, в основе Vault лежит API, через который осуществляются все взаимодействия. Ключевой особенностью Vault является возможность установить контроль доступа для различных операций, которые могут выполняться в Vault. Как вы увидите позже, каждая операция в Vault основана на путях, и контроль доступа задается для этих путей, реализованных с помощью политик. Например, Vault можно настроить с помощью политики, которая защищает доступ и распространение секретов к определенным приложениям и инфраструктуре. Политики предоставляют декларативный способ предоставления или отказа в доступе к операциям и путям. Обычно кто-то из вашей команды безопасности создает правила и разрешения, которые определяют, кто и что может делать в Vault. Политики создаются с использованием декларативного синтаксиса, написанного либо на HCL, сокращенном от языка конфигурации Hashicorp, либо на JSON. Затем политики загружаются и применяются в Vault. Мы рассмотрим политики более подробно в отдельной лекции о политиках позже в этом курсе. Прежде чем выполнять какие-либо операции в Vault, человек или машина должны пройти аутентификацию в Vault. Vault предоставляет гибкую систему аутентификации, с помощью которой можно настроить различные механизмы аутентификации для установления личности рассматриваемого клиента или пользователя.

Политики предоставляют декларативный способ предоставления или отказа в доступе к операциям и путям. Обычно кто-то из вашей команды безопасности создает правила и разрешения, которые определяют, кто и что может делать в Vault. Политики создаются с использованием декларативного синтаксиса, написанного либо на HCL, сокращенном от языка конфигурации Hashicorp, либо на JSON. Затем политики загружаются и применяются в Vault. Мы рассмотрим политики более подробно в отдельной лекции о политиках позже в этом курсе. Прежде чем выполнять какие-либо операции в Vault, человек или машина должны пройти аутентификацию в Vault. Vault предоставляет гибкую систему аутентификации, с помощью которой можно настроить различные механизмы аутентификации для установления личности рассматриваемого клиента или пользователя.

Примеры механизмов аутентификации, которые можно настроить: AWS, GitHub, GCP, Kubernetes LDAP и Okta. Успешно завершив последовательность аутентификации, Сейф вернет токен, который сам будет сопоставлен с набором политик Сейфа, контролирующих, какие операции могут выполняться, когда токен возвращается обратно в Сейф. Управление секретами и рабочий процесс в Vault осуществляется с помощью серверной части управления секретами. Vault предоставляет несколько различных серверных частей, которые можно включать или отключать в зависимости от ваших требований. Примеры серверных частей секретов: AWS, TOTP или алгоритм одноразового пароля на основе времени, ключ/значение и базы данных Пользовательские серверные части секретов могут быть созданы и настроены с помощью системы плагинов, например плагина Kerberos. Секреты можно хранить и генерировать. Некоторые секреты могут генерироваться динамически, а другие дословно. Секреты возвращаются пользователю/клиенту с любыми определенными и/или соответствующими политиками. Работа с секретами требует представления маркера аутентификации, как обсуждалось на предыдущем слайде. Vault считает, что все должно быть зашифровано при любой возможности. Таким образом, Vault использует упаковку зашифрованного текста для шифрования всех данных в состоянии покоя и в процессе передачи.

Управление секретами и рабочий процесс в Vault осуществляется с помощью серверной части управления секретами. Vault предоставляет несколько различных серверных частей, которые можно включать или отключать в зависимости от ваших требований. Примеры серверных частей секретов: AWS, TOTP или алгоритм одноразового пароля на основе времени, ключ/значение и базы данных Пользовательские серверные части секретов могут быть созданы и настроены с помощью системы плагинов, например плагина Kerberos. Секреты можно хранить и генерировать. Некоторые секреты могут генерироваться динамически, а другие дословно. Секреты возвращаются пользователю/клиенту с любыми определенными и/или соответствующими политиками. Работа с секретами требует представления маркера аутентификации, как обсуждалось на предыдущем слайде. Vault считает, что все должно быть зашифровано при любой возможности. Таким образом, Vault использует упаковку зашифрованного текста для шифрования всех данных в состоянии покоя и в процессе передачи. Это сводит к минимуму раскрытие секретов и конфиденциальной информации. Сервер или служба Vault предоставляет все функции, которые мы обсуждали ранее.

Это сводит к минимуму раскрытие секретов и конфиденциальной информации. Сервер или служба Vault предоставляет все функции, которые мы обсуждали ранее.

В этом разделе мы приступим к изучению самого сервера Vault. Сервер Vault предоставляет HTTP API, с которым взаимодействуют клиенты, и управляет взаимодействием между всеми бэкендами, применением ACL и отзывом секретной аренды. Когда сервер Vault запускается, открывается HTTP API, так что клиенты могут начать взаимодействовать с ним. Серверу Vault требуется серверное хранилище, чтобы зашифрованные данные были надежными и сохранялись при перезапусках. Сервер Vault можно запустить в режиме разработки, и это полезно для разработки, тестирования и исследования. Сервер разработки хранит все свои данные в памяти, но все еще в зашифрованном виде, прослушивает локальный хост, но без TLS, автоматически распечатывает и показывает вам ключ распечатывания и ключ корневого доступа. По очевидным причинам конфигурацию режима разработки никогда не следует использовать в рабочей среде. Чтобы запустить сервер Vault в режиме разработки, введите в терминале vault server -dev. Служба Vault запустится, как показано здесь. Хранилище запускается в запечатанном состоянии. Прежде чем выполнять какие-либо операции с Хранилищем, оно должно быть распечатано. Это делается путем предоставления ключей распечатывания. Когда хранилище инициализируется, оно генерирует ключ шифрования, который используется для защиты всех данных. Этот ключ защищен мастер-ключом.

Чтобы запустить сервер Vault в режиме разработки, введите в терминале vault server -dev. Служба Vault запустится, как показано здесь. Хранилище запускается в запечатанном состоянии. Прежде чем выполнять какие-либо операции с Хранилищем, оно должно быть распечатано. Это делается путем предоставления ключей распечатывания. Когда хранилище инициализируется, оно генерирует ключ шифрования, который используется для защиты всех данных. Этот ключ защищен мастер-ключом.

По умолчанию Vault использует метод, известный как алгоритм разделения секрета Шамира, для разделения главного ключа на пять частей, любые три из которых необходимы для восстановления главного ключа. Обратите внимание, что оба упомянутых параметра являются параметрами по умолчанию, но их можно настраивать только во время инициализации хранилища. Используя метод совместного использования секрета, мы избегаем необходимости полностью доверять владельцу главного ключа и вообще избегаем хранения главного ключа. Мастер-ключ можно получить только путем восстановления общих ресурсов. Общие ресурсы бесполезны для выполнения каких-либо запросов к Vault и могут использоваться только для распечатывания. После распечатывания стандартные механизмы ACL используются для всех запросов.

Общие ресурсы бесполезны для выполнения каких-либо запросов к Vault и могут использоваться только для распечатывания. После распечатывания стандартные механизмы ACL используются для всех запросов.

Когда Vault развертывается в производственной среде, он должен быть высокодоступным, чтобы свести к минимуму время простоя. Некоторые серверные части хранилища, такие как Consul, предоставляют дополнительные функции координации, которые позволяют Vault работать в высокодоступной конфигурации. При поддержке бэкэндов Vault автоматически запускается в режиме высокой доступности без дополнительной настройки. При работе в режиме высокой доступности серверы Vault могут находиться в двух дополнительных состояниях: в режиме ожидания и в активном состоянии. Для нескольких серверов Vault, совместно использующих серверную часть хранилища, в любой момент времени будет активен только один экземпляр, в то время как другие экземпляры являются резервными. Активный сервер работает стандартно и обрабатывает все запросы. Резервные серверы не обрабатывают запросы, а вместо этого перенаправляют в активное хранилище. Между тем, если активный сервер Vault запечатан, выйдет из строя или потеряет подключение к сети, то один из резервных серверов возьмет на себя управление и станет активным экземпляром. Обратите внимание, что в качестве резервных действуют только незапечатанные серверы.

Резервные серверы не обрабатывают запросы, а вместо этого перенаправляют в активное хранилище. Между тем, если активный сервер Vault запечатан, выйдет из строя или потеряет подключение к сети, то один из резервных серверов возьмет на себя управление и станет активным экземпляром. Обратите внимание, что в качестве резервных действуют только незапечатанные серверы.

В этом разделе мы рассмотрим внутреннюю структуру и архитектуру Vault. Опять же, это поможет вам понять, как работает Vault и как его следует использовать. Давайте начнем разбирать эту картину. Существует четкое разделение компонентов, находящихся внутри или снаружи защитного барьера. Снаружи находятся только серверная часть хранилища и HTTP API. Все остальные компоненты находятся внутри барьера. Серверная часть хранилища ненадежна и используется для надежного хранения зашифрованных данных. Когда сервер Vault запускается, он должен быть снабжен внутренним хранилищем, чтобы данные были доступны при перезапусках. Точно так же HTTP API должен быть запущен сервером Vault при запуске, чтобы клиенты могли взаимодействовать с ним. Операции с хранилищем в виде запросов проходят через уровень HTTP API. Входящие запросы проходят через барьер. Барьер — это криптографическая печать вокруг Убежища. Точно так же все исходящие данные, которые должны быть сохранены в серверной части хранилища, проходят обратно через барьер. С точки зрения потока данных исключений нет, все данные, которые передаются между Vault и Storage Backend, проходят через барьер. Механизмы секретов — это компоненты, которые хранят, генерируют или шифруют данные.

Операции с хранилищем в виде запросов проходят через уровень HTTP API. Входящие запросы проходят через барьер. Барьер — это криптографическая печать вокруг Убежища. Точно так же все исходящие данные, которые должны быть сохранены в серверной части хранилища, проходят обратно через барьер. С точки зрения потока данных исключений нет, все данные, которые передаются между Vault и Storage Backend, проходят через барьер. Механизмы секретов — это компоненты, которые хранят, генерируют или шифруют данные.

Секретные двигатели невероятно гибки, поэтому проще всего рассматривать их с точки зрения их функций. Механизмам секретов предоставляется некоторый набор данных, они выполняют некоторые действия с этими данными и возвращают результат. Некоторые механизмы секретов просто хранят и считывают данные, такие как зашифрованные Redis/Memcached. Другие механизмы секретов подключаются к другим службам и генерируют динамические учетные данные по запросу. Другие секретные механизмы предоставляют шифрование как услугу, генерацию top, сертификаты и многое другое. Механизмы секретов включены по пути в Vault. Когда запрос поступает в хранилище, маршрутизатор автоматически направляет все, что имеет префикс маршрута, в механизм секретов. Таким образом, каждая секретная машина определяет свои собственные пути и свойства.

Механизмы секретов включены по пути в Vault. Когда запрос поступает в хранилище, маршрутизатор автоматически направляет все, что имеет префикс маршрута, в механизм секретов. Таким образом, каждая секретная машина определяет свои собственные пути и свойства.

Для пользователя механизмы секретов ведут себя подобно виртуальной файловой системе, поддерживая такие операции, как чтение, запись и удаление. Секретом, хранящимся в Vault, считается, во-первых, любая часть конфиденциальных данных, которая, если она будет получена неуполномоченной стороной, нанесет какой-либо вред организации-владельцу. Во-вторых, конфиденциальный и, следовательно, криптографически защищенный. И в-третьих, иметь связанную аренду. Vault использует серверную часть хранилища, которая отвечает за постоянное и надежное хранение всех зашифрованных данных. В зависимости от требований можно настроить разные серверные части хранилища, однако для каждого кластера Vault можно настроить только одну внутреннюю часть хранилища. Примеры серверных хранилищ: Filesystem, S3, Database или Consul. Все данные шифруются при хранении в серверной части хранилища и при передаче с использованием 256-битного AES. Advanced Encryption Standard, AES, — это спецификация шифрования электронных данных, установленная Национальным институтом стандартов и технологий США в 2001 году.

Примеры серверных хранилищ: Filesystem, S3, Database или Consul. Все данные шифруются при хранении в серверной части хранилища и при передаче с использованием 256-битного AES. Advanced Encryption Standard, AES, — это спецификация шифрования электронных данных, установленная Национальным институтом стандартов и технологий США в 2001 году.

Устройства аудита — это компоненты Vault, которые ведут подробный журнал всех запросов и ответов к Vault. Поскольку каждая операция с Vault представляет собой запрос/ответ API, журнал аудита содержит каждое аутентифицированное взаимодействие с Vault, включая ошибки. Можно включить несколько устройств аудита, и Сейф будет отправлять журналы аудита на оба. Это позволяет вам иметь не только избыточную копию, но и вторую копию на случай подделки первой. Примеры устройств аудита: File, Syslog и Socket. Методы проверки подлинности — это компоненты Vault, которые выполняют проверку подлинности и отвечают за назначение пользователю идентификатора и набора политик. Наличие нескольких методов аутентификации позволяет выбрать метод аутентификации, подходящий для вашего случая использования Vault и вашей организации. Например, на компьютерах разработчиков проще всего использовать метод аутентификации Github, но для серверов рекомендуется использовать метод AppRole. Токены хранилища концептуально аналогичны файлам cookie сеанса, используемым большинством веб-сайтов. Как только пользователь успешно проходит аутентификацию в Vault, независимо от того, какой метод аутентификации и серверная часть используются, возвращается токен, который затем используется для всех последующих действий, выполняемых в Vault.

Наличие нескольких методов аутентификации позволяет выбрать метод аутентификации, подходящий для вашего случая использования Vault и вашей организации. Например, на компьютерах разработчиков проще всего использовать метод аутентификации Github, но для серверов рекомендуется использовать метод AppRole. Токены хранилища концептуально аналогичны файлам cookie сеанса, используемым большинством веб-сайтов. Как только пользователь успешно проходит аутентификацию в Vault, независимо от того, какой метод аутентификации и серверная часть используются, возвращается токен, который затем используется для всех последующих действий, выполняемых в Vault.

В приведенном здесь примере пользователь аутентифицируется с помощью метода аутентификации LDAP. Если пользователь введет правильный пароль, аутентификация LDAP пройдет успешно, и Vault сгенерирует и вернет токен Vault, как показано здесь. В другом примере пользователь может аутентифицироваться с помощью метода аутентификации GitHub, если он включен. Здесь пользователь входит в систему, используя свой личный токен GitHub API. Когда токен GitHub API проверен GitHub, Vault снова создает токен для пользователя. Независимо от используемого метода аутентификации, как только пользователь получил токен Vault, тот же токен возвращается в Vault для всех последующих действий, будь то, например, запись секретов, чтение секретов или шифрование данных. Это остается в силе до тех пор, пока токен Vault остается действительным и не истек.

Здесь пользователь входит в систему, используя свой личный токен GitHub API. Когда токен GitHub API проверен GitHub, Vault снова создает токен для пользователя. Независимо от используемого метода аутентификации, как только пользователь получил токен Vault, тот же токен возвращается в Vault для всех последующих действий, будь то, например, запись секретов, чтение секретов или шифрование данных. Это остается в силе до тех пор, пока токен Vault остается действительным и не истек.

В этом разделе мы рассмотрим методы и подходы, с помощью которых вы взаимодействуете и работаете с Vault. Прежде чем мы рассмотрим Vault API и связанные с ним клиентские инструменты, которые используются для взаимодействия с Vault, мы еще раз подчеркнем, что каждое действие, предпринимаемое в отношении Vault, выполняется в отношении пути. Внутренне Vault использует маршрутизацию на основе пути, чтобы гарантировать, что запрошенное действие будет выполнено с правильной конечной точкой. Кроме того, все действия контролируются и авторизуются с помощью политик, которые сами были созданы путем указания правил разрешения и запрета для определенных путей. Это определяет, кто может получить доступ и управлять какими ресурсами в Vault. По своей сути Vault предоставляет API на основе HTTP. Все действия, управление и действия, выполняемые в отношении Vault, выполняются через HTTP API. Vault предоставляет клиентский инструмент CLI, который является просто оболочкой для HTTP API. Все общие функции реализованы в интерфейсе командной строки Vault.

Это определяет, кто может получить доступ и управлять какими ресурсами в Vault. По своей сути Vault предоставляет API на основе HTTP. Все действия, управление и действия, выполняемые в отношении Vault, выполняются через HTTP API. Vault предоставляет клиентский инструмент CLI, который является просто оболочкой для HTTP API. Все общие функции реализованы в интерфейсе командной строки Vault.

В этом разделе мы рассмотрим функции аудита, предоставляемые Vault. Устройства аудита — это компоненты Vault, которые ведут подробный журнал всех запросов и ответов к Vault. Поскольку каждая операция с Vault представляет собой запрос/ответ API, журнал аудита содержит каждое аутентифицированное взаимодействие с Vault, включая ошибки. Можно включить несколько устройств аудита, и Сейф будет отправлять журналы аудита на оба. Это позволяет вам иметь не только избыточную копию, но и вторую копию на случай подделки первой. Каждая строка в журнале аудита представляет собой объект JSON. Поле типа указывает, какой это тип объекта. В настоящее время существует только два типа: запрос и ответ. Строка содержит всю информацию для любого заданного запроса и ответа. По умолчанию вся конфиденциальная информация сначала хэшируется перед записью в журналы аудита. В следующем примере показано, как включить устройство аудита файлов. В этом примере все действия и операции, выполняемые с хранилищем, будут записываться в файл с именем vault_audit.log, расположенный в каталоге журналов. Затем пример завершает файл и передает выходные данные через JQ. Для тех, кто не знаком с JQ, JQ похож на sed для данных JSON, вы можете использовать его для нарезки, фильтрации, сопоставления и преобразования структурированных данных с той же легкостью, что и другие утилиты, такие как sed, awk и grep. Как упоминалось здесь, журнал аудита при необходимости можно легко использовать в Elasticsearch для упрощения поиска и составления отчетов.

В настоящее время существует только два типа: запрос и ответ. Строка содержит всю информацию для любого заданного запроса и ответа. По умолчанию вся конфиденциальная информация сначала хэшируется перед записью в журналы аудита. В следующем примере показано, как включить устройство аудита файлов. В этом примере все действия и операции, выполняемые с хранилищем, будут записываться в файл с именем vault_audit.log, расположенный в каталоге журналов. Затем пример завершает файл и передает выходные данные через JQ. Для тех, кто не знаком с JQ, JQ похож на sed для данных JSON, вы можете использовать его для нарезки, фильтрации, сопоставления и преобразования структурированных данных с той же легкостью, что и другие утилиты, такие как sed, awk и grep. Как упоминалось здесь, журнал аудита при необходимости можно легко использовать в Elasticsearch для упрощения поиска и составления отчетов.

Итак, лекция об архитектуре Убежища завершена. Идите вперед и закройте эту лекцию, и вскоре мы увидимся на следующей.

About the Author

Students

111310

Labs

63

Courses

113

Learning Paths

135

Jeremy is a Content Lead Architect and DevOps SME here at Cloud Academy where he specializes in developing Документация по техническому обучению DevOps.

У него большой опыт разработки программного обеспечения, и последние 25 с лишним лет он программирует на различных языках, платформах и системах. В последнее время Джереми сосредоточился на DevOps, облаке (AWS, GCP, Azure), безопасности, Kubernetes и машинном обучении.

Джереми имеет профессиональные сертификаты по AWS, GCP, Terraform, Kubernetes (CKA, CKAD, CKS).

- https://www.

.

.