Связанная система сводов использована впервые: т.Н. «связанная система»). Собор Св. Мартина и Св.Стефана в Майнце, Собор в Вормсе, Санта-Мария Лаах.

РОМАНСКАЯ АРХИТЕКТУРА • Architectural Idea

МайнцНе очень удачное название «романский стиль» создает впечатление, что средневековое искусство является нечем иным, как просто ответвлением средиземноморской поздней античности. На деле же это правильно только в отношении каролингского и оггонского периодов.

Здесь вполне ясно просматриваются параллели с Византией, Римом, Малой Азией, Сирией и Арменией. Однако именно в эту эпоху возникают и новые, ранее невиданные северо-западноевропейские архитектурные формы, которым предстоит в будущем стать выразительными чертами всего европейского строительного искусства.

После падения Рима на политическую авансцену, а с началом правления Карла Великого и на художественную, все больше выходят регионы, расположенные севернее Альп. Под властью германского императора находится огромная территория, простирающаяся вплоть до Италии и Испании. В том же в XI в. норманны обосновываются в Англии, южной Италии и на Сицилии.

На севере и востоке Европы миссионерство «язычников» ведет к завоеванию стран и народов до Балтийского моря и регионов, населявшихся западными славянами и венграми. Менее длительными по воздействию, но столь же характерными для влияния Запада являются и столкновения с исламом во время Крестовых походов. Во всяком случае, крестоносцам из всех европейских стран удается поближе познакомиться друг с другом и сгладить в какой-то мере различия культурных истоков.

Менее длительными по воздействию, но столь же характерными для влияния Запада являются и столкновения с исламом во время Крестовых походов. Во всяком случае, крестоносцам из всех европейских стран удается поближе познакомиться друг с другом и сгладить в какой-то мере различия культурных истоков.

Европейскую общность демонстрирует феодальная ленная система, с помощью которой достигается социальная, военная и административная организация Европы. Иерархическая сословная структура из аристократии и рыцарства, духовенства, горожан и крестьян, церковная организация с делением на епархии и приходы, расцвет монастырского движения по всей Европе — все это признаки великолепного духовного и физического единства Европы.

«Очистительные» реформы бургундско-бенедиктинского монашества из аббатств Клюни, Горз и Сито повлекли за собой длительный спор между папой и императором. Противопоставление двух важнейших сооружений в XI в, — бургундского Клюни III и салического императорского собора под Шпейером на Верхнем Рейне — сегодня упрощенно рассматривается как историческое свидетельство этой биполярности взглядов. Борьба за инвеституру между Римом и салическими императорами является кульминацией целого ряда потрясений, которые не пощадили ни церковь, ни императорскую власть.

Борьба за инвеституру между Римом и салическими императорами является кульминацией целого ряда потрясений, которые не пощадили ни церковь, ни императорскую власть.

В эпоху романского стиля наций в нашем современном понятии еще, разумеется, не было. Поэтому если Германия, Италия и Франция называются территориями, играющими ведущую роль в развитии строительства, то не следует забывать и о вкладе таких относительно небольших национальных образований, как Бельгия, Нидерланды, Швейцария, Скандинавия и восточные государства Центральной Европы, которые лишь позже получили национальную независимость. Только в Нидерландах до сих пор еще существуют 10 романских крипт.

Политическое восстановление во всей Европе с конца X в. приводит в сочетании с проникающей во все сферы жизни христианской идеей к невиданному расцвету строительного искусства. Доминирует культовая архитектура. В мировоззрении романской эпохи власть императора является отражением всемогущества Бога. Поэтому то, что монументальные церкви, эти замки Божьи, выглядят как рыцарские замки, а на головах распятых мучеников красуется королевская корона, воспринимается в ту эпоху как нечто само собой разумеющееся и равнозначное.

И только реформаторские ордены начинают использовать средства архитектуры для разграничения императорской власти и власти папы римского. Папа Григорий VII, возможно, бывший монах из Клюни, противостоявший императору Генриху IV в 1077 г. в Каноссе, становится символической фигурой в роковом расколе церковной и светской власти.

Наряду с этим и самобытность германских племен, и этническое многообразие французского населения обусловливают появление различных в зависимости от ландшафта архитектонических решений. К этому добавляется необходимость представить своеобразие широко самостоятельных епископств, и прежде всего орденов, в их сооружениях также и особым языком форм.

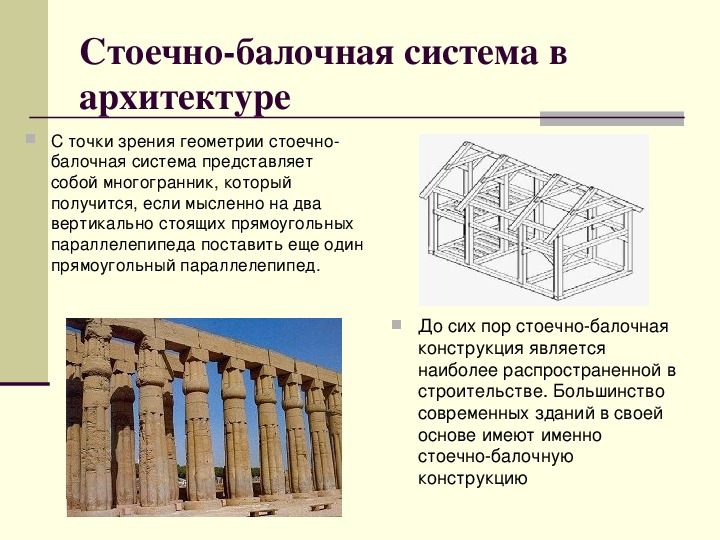

Тем не менее общий христианский дух и передача из поколения в поколение традиций римского каменного зодчества создают в сочетании с такими общепринятыми архитектурными формами, как полуциркульные арки, вариации кубических капителей и блочные формы корпуса сооружения, основу европейского единообразия.

Общее руководство строительством осуществляют клирики и монахи. Однако свидетельств, что среди них были архитекторы и мастеровые, обнаружить не удалось. Неизвестно также, создавались ли до XII в. общие планы постройки, за исключением деталей, или что строительный процесс протекал, как правило, «в эмпирическом столкновении материала и возникающих в ходе строительства отдельных проблем».

Однако свидетельств, что среди них были архитекторы и мастеровые, обнаружить не удалось. Неизвестно также, создавались ли до XII в. общие планы постройки, за исключением деталей, или что строительный процесс протекал, как правило, «в эмпирическом столкновении материала и возникающих в ходе строительства отдельных проблем».

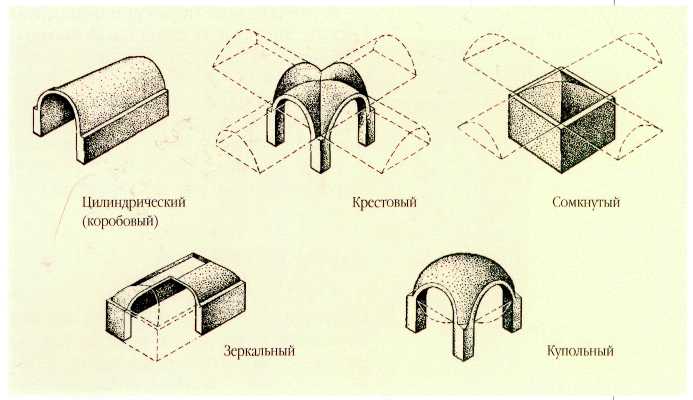

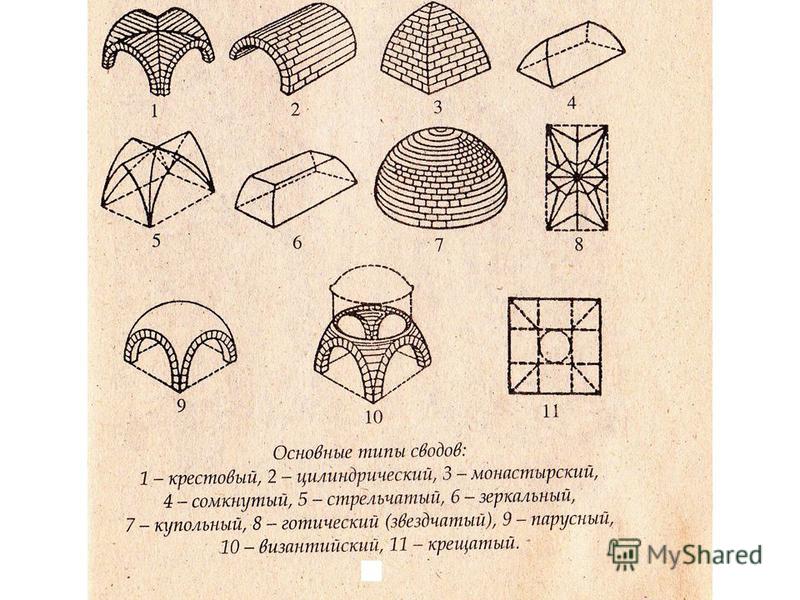

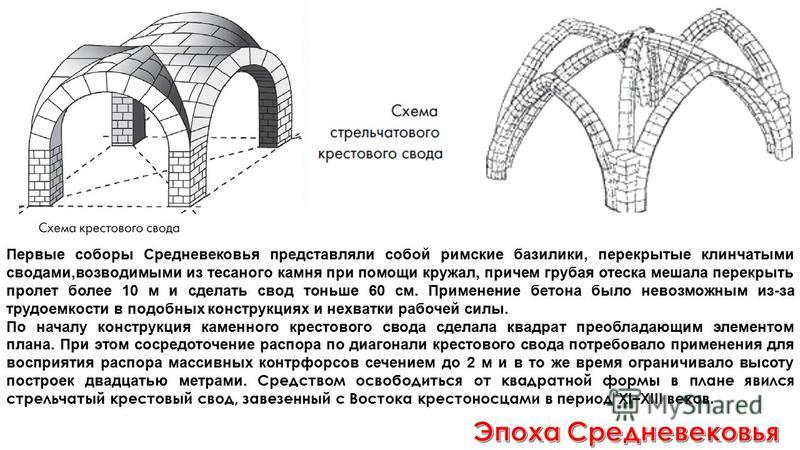

Если в не имеющее определенного направления, статичное само по себе сооружение с двумя хорами вход осуществляется с северной или южной стороны, а более важная с точки зрения литургии восточная часть распознается даже не сразу, то сориентированное на восток «путеуказывающее» сооружение с одним хором является легко понятным символом христианского жизненного пути из мира земного в небесный потусторонний мир, открывающийся на алтаре. Плоское перекрытие и бочарный свод как бы визуально указывают в таком помещении путь к алтарю в восточной апсиде.

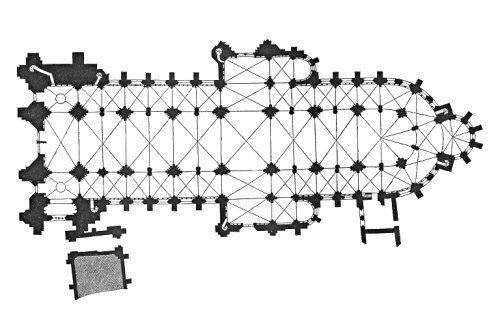

Вскоре это длинное помещение расчленяется. «Членение» является широко распространенным, но неправильно понимаемым термином. Его нельзя, естественно, понимать буквально, так как ни средний, ни боковые нефы физически не разделяются поперечными стенами. На деле членение заключается в оптическо-эмоциональном впечатлении, которое производит разбивка стен и потолка на отдельные элементы.

Его нельзя, естественно, понимать буквально, так как ни средний, ни боковые нефы физически не разделяются поперечными стенами. На деле членение заключается в оптическо-эмоциональном впечатлении, которое производит разбивка стен и потолка на отдельные элементы.

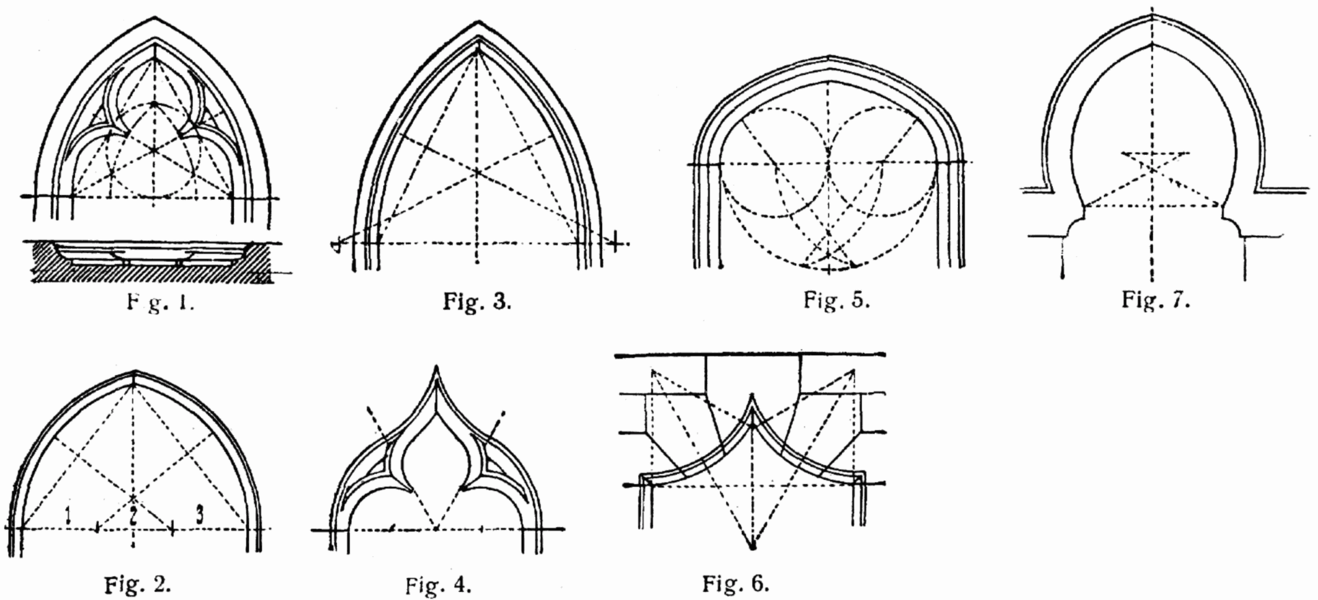

В XI в. такие членения проходят многоступенчатый процесс развития : на рубеже нового тысячелетия внутренние стены высокого нефа остаются еще в основном нерасчлененными. Но в зоне аркад уже начинается своего рода ритмизация посредством чередования столбов и колонн = чередование опор.

В Жумьеже перед столбами устанавливаются полуколонны высотой до потолка, не имеющие функции несущих элементов. Они переносят принцип, начало которому положило чередование опор, и на высокие стены, разбивая их на отдельные панели. Если такого рода элементы в Шпейере заканчиваются в круглых подпружных арках, то в Клюни III они уже несут гурты бочарного свода. Вместе они обозначают секции стен, идущие от пола через потолок и снова к полу.

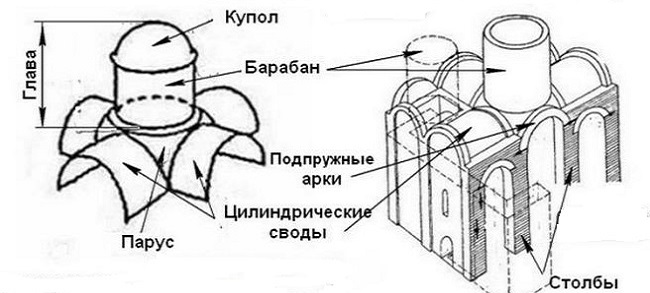

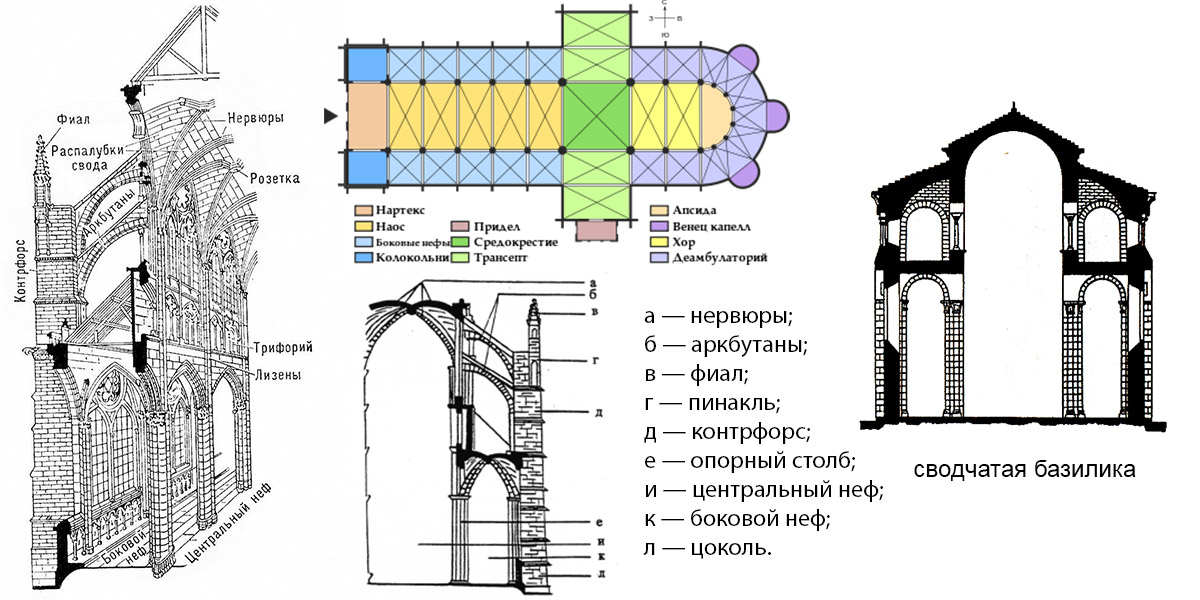

В Шпейере примерно в 1090 г. между такими гуртами устанавливается распалубка крестового сюда. Ранние, относящиеся примерно к тому же времени нормандские ребра крестового свода еще не являются несущими элементами, выполняя чисто эстетическую функцию, в Вормсе же они несут сами себя и распалубку свода. Все эти крестовые своды образуют в сочетании с контрфорсами стен похожие на балдахины отдельные элементы; конечная ступень «членения пространства». Усиливают впечатление обособленности каждого такого отделения ряды куполов.

между такими гуртами устанавливается распалубка крестового сюда. Ранние, относящиеся примерно к тому же времени нормандские ребра крестового свода еще не являются несущими элементами, выполняя чисто эстетическую функцию, в Вормсе же они несут сами себя и распалубку свода. Все эти крестовые своды образуют в сочетании с контрфорсами стен похожие на балдахины отдельные элементы; конечная ступень «членения пространства». Усиливают впечатление обособленности каждого такого отделения ряды куполов.

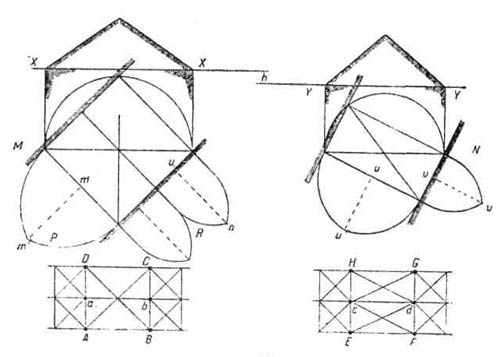

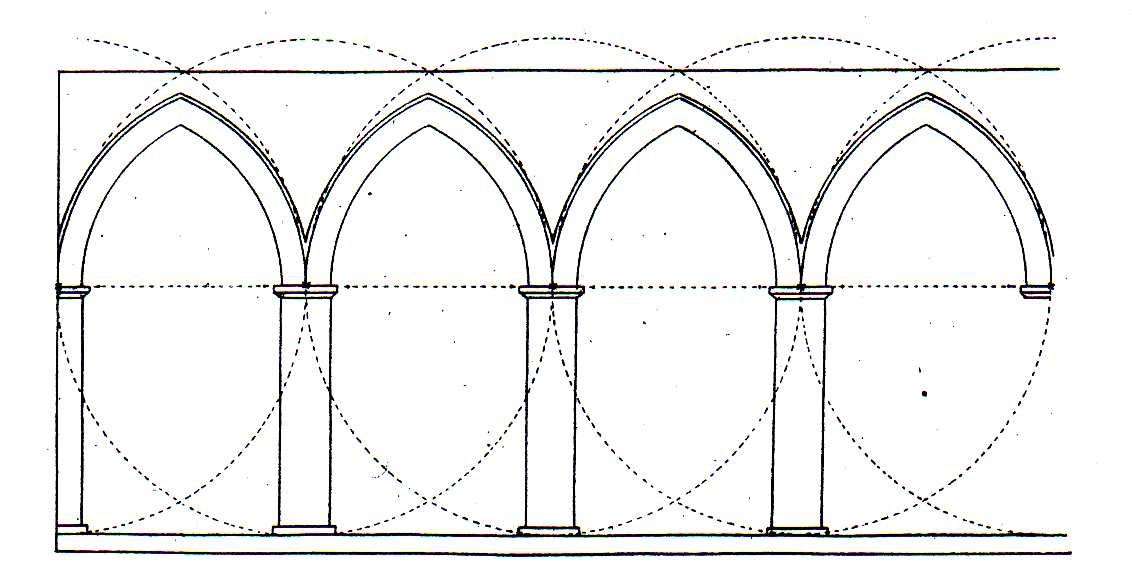

Размеры германской «связанной системы» берутся, исходя не из протяженности главного и поперечного нефов, а из размера площади квадрата средокрестия. Он повторяется в крыльях поперечного здания, в секции хора и продольного здания, а также с делением сторон пополам — в боковых нефах.

С началом нового тысячелетия стена высокого нефа оживляется верхними световыми проемами: робко посредством декоративных арок, более смело с помощью галерей на эмпорах, в Нормандии и Англии даже с помощью похожих на эмпоры открытых трифориев и проходов перед оконными проемами. На этапе перехода к готике добавление эмпоры с трифорием ведет последовательно к 4-зон- ному вертикальному членению стен. Только готика упростит — путем отказа от эмпор — горизонтальные стенные полосы и преобразует их в элементы, стремящиеся вверх.

На этапе перехода к готике добавление эмпоры с трифорием ведет последовательно к 4-зон- ному вертикальному членению стен. Только готика упростит — путем отказа от эмпор — горизонтальные стенные полосы и преобразует их в элементы, стремящиеся вверх.

Карликовая галерея впервые появляется в 1050 г. в соборе Трира. В Рейнской области и Верхней Италии она становится предпочтительным средством членения наружных стен на две оболочки. Окна эволюционируют от строгой полуциркульной формы до навевающих барочный стиль причудливых фантастических форм переходного стиля.

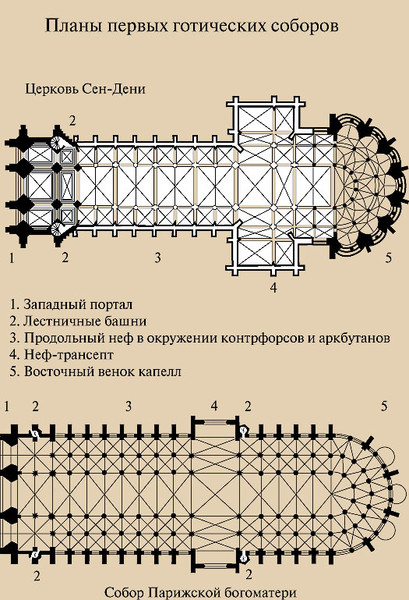

Франция рано нашла две формы хоров, которые решают проблему размещения алтарей: ступенчатые хоры и хоры с обходом с капеллами. Эти капеллы пока еще явно отделены одна от другой.

После того как средокрестие стало квадратным и выделяющимся, над ним смогла органично подняться и башня. С парными башнями на фасадах, воздвигавшимися по образцу раннехристианско-сирийских прототипов и каролингских башен вестверка, появляются многобашенные замки-церкви.

Романские крипты всегда со сводом и обширных размеров. Иногда бывают открытыми к среднему нефу, располагаются под хорами и делятся 2 рядами колонн на 3 нефа; они могут также простираться под поперечный неф и далеко под средний.

С античных времен и до XVHI в. постоянно встречается коньковая ротонда хоров — 2х-ярусное круглое или многоугольное сооружение по оси хоров. Его прототипами являются ротонды Гроба Марии или Гроба Господня в Иерусалиме. Порой ротонда представляет собой лишь более позднюю перестройку наружной крипты. Как мавзолей ротонда часто сооружается обособленно, лишь позже включаясь в церковный комплекс. Позже, особенно в английской готике, она становится часовней Св. Марии.

Во все усиливающейся тенденции к украшению находит свое место и оттонская кубическая капитель — своеобразный североевропейский вариант античной коринфской капители. Она украшается дисками, пальметтами, фигурами людей или животных, даже выкладывается кирпичом; ее более поздняя форма — чашевидная блочная капитель.

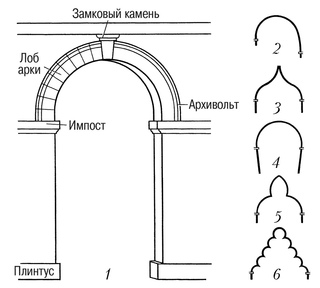

Простой портал с косяками становится вскоре косо врезанным в стену порталом, четко очерченным колоннами, нишами или тем и другим поочередно. Начиная с XII в., по обеим сторонам портала появляются фигуры, не привязанные к архитектурным деталям, а свободно распределяемые по площади. Вскоре их устанавливают между или перед колоннами обрамления портала.

В тимпане часто помещается поясное изображение Христа во время Страшного суда. В Провансе заимствуется схема римской триумфальной арки, которая украшается скульптурами, в Пуату весь фасад расчленяется на ярусы, заполняемые скульптурами в нишах.

В Германии зона портала редко украшена скульптурами, чаще их устанавливают внутри церкви. Алтари и кафедры, отделяющие алтарную часть от зала для прихожан, являются местами для чтения книг пророков и апостолов. Изображаемые на наружных стенах, портале, а также и на купели шутовские рожицы, животные или орнаменты несут функцию оберега.

Только в XI в. мелкие, грубо обработанные камни, клавшиеся на большой слой раствора, заменяют тщательно обработанными большими тесаными камнями, квадрами, требовавшими небольшого количества раствора. Этот процесс созревания виден в чередовании слоев кладки двух цветов в XI в, и позднее в мелковыраженном языке форм фризов и пышных позднероманских декорациях XIII в..

Этот процесс созревания виден в чередовании слоев кладки двух цветов в XI в, и позднее в мелковыраженном языке форм фризов и пышных позднероманских декорациях XIII в..

Центрические сооружения ограничиваются баптистериями, склепами и небольшим числом приходских церквей, В рейнских трехапсидных в плане сооружениях центрическое сооружение на восточной стороне соединяется с примыкающим с западной стороны продольным. См, также -»двойная часовня.

ИМПЕРАТОРСКИЕ СОБОРЫ

Майнц, 1081-1137

Шпейер, 1030 г. до XII в.

Вормс, 1125 г. до XIII в.

Эти императорские соборы считаются кульминацией романского стиля в Германии. В них находят свою высшую ступень наиболее важные архитектурные формы и тенденции романского стиля в Рейнской области.

Базилика :

— связанная система: опоры главного пролета -»опоры боковых пролетов

— с двумя хорами

— поперечный неф

— крестовый свод и крестово-реберный свод

— 2- и 3-частное строение стен ~ эмпоры над входными залами

— 3-апсидный план в Майнце

— членение стенными нишами, аркадами, лизенами, фризами

Карликовые галереи:

— богатые архитектурные орнаменты, апотропейная пластика

— группы башен на востоке и западе

— башни над средокрестием

— крипта

РЕЙНСКИЕ 3-х АПСИДНЫЕ СООРУЖЕНИЯ

Кельнская романская школа:

— полукруглые ниши на хорах = конхи с северной, восточной и западной сторон средокрестия

— в нижней части конхи меньшие полукруглые ниши

— в верхней части конхи обход

— форма трилистника встречается и с наружной стороны

— карликовые галереи

— башня над средокрестием

— большей частью, связанная система

ТЕРРИТОРИИ, ВОСТОЧНЕЕ РЕЙНСКОЙ ОБЛАСТИ

Индивидуально выраженным развитием архитектуры характеризуются, прежде всего, Вестфалия и Нижняя Саксония. Изредка здесь используются и оттонские элементы. Часто встречаются готические перестройки и пристройки. В Верхней Швабии, Баварии и германской Восточной Марке романские церкви затем перестраиваются в барочный стиль.

Изредка здесь используются и оттонские элементы. Часто встречаются готические перестройки и пристройки. В Верхней Швабии, Баварии и германской Восточной Марке романские церкви затем перестраиваются в барочный стиль.

Вестфалия

— базилики, 3-нефные, в связанной системе

— преобладают, однако, зальные церкви

— с середины XII в. с полным сводом

— завершение хоров круглое или плоское; массив, столбы с контрфорсами

— слабо расчлененные мощные 4-угольные или круглые башни

— западная сторона с центр, башнеобр. надстройкой или углов, башнями

Нижняя Саксония

Знакома с зальными церквями, отдает предпочтение базиликам, с X—XII вв. с чередованием опор С-К-С или С-К-К-С:

— плоское перекрытие

— 3-частные хоры

— фланкирующие башни

— 3-зонное членение стен

— карнизы и аркадное обрамление в продольном здании

— на западной стороне с центральной и/шш фланкирующими башнями

Восточная Франкония, Средняя Германия

Большие соборы Бамберга и Наумбур- га заимствуют связанную систему, мно- гобашенность и карликовую галерею у Рейнской области, а форму башен и пристрастие к скульптурным украшениям у Франции, Эти соборы относятся к чиогу сооружений уже переходного стиля.

Северная Германия

Отдает предпочтение базилике с плоским перекрытием с поперечным зданием, чередованием опор, столбами или колоннами.

Австрия

И здесь готические и барочные перестройки и новые постройки оставили после себя лишь незначительное число романских церквей.

Венгрия

Раннероманские кафедральные соборы и монастырские церкви возводятся по образцу итальянских и баварских сооружений.

Зальная церковь без поперечного нефа, с широкой восточной апсидой Круглая церковь в качестве замковой капеллы

Базилика, 3-нефная с плоским перекрытием, с конца XI в. с 3 апсидами и без поперечного нефа:

— «нижняя церковь»

— 2 башни на восточной или западной стороне или 4-башенная

— «клановые монастырские церкви» с 2 западными башнями и доминирующей эмпорой образуют, начиная с XII в., особую венгерскую форму, с XIII в. имеют сводчатое перекрытие и украшаются великолепными архитектурными орнаментами верхнерейнского, бамбергского и нормандского происхождения.

Основные термины и понятия согласно национальному законодательству

Здесь мы собрали основные термины, определения и понятия, которые встречаются, когда Вы сталкиваетесь с сертификацией и декларированием. В данной небольшой статье использованы понятия в том виде, в котором они в Федеральном законе о техническом регулировании (№ 184-ФЗ от 27 декабря 2002 года со всеми актуальными изменениями). Сам закон Вы можете увидеть в нашем разделе «Законодательство»

Декларирование соответствия – форма подтверждения соответствия продукции требованиям технических регламентов.

Декларация о соответствии – документ, удостоверяющий соответствие выпускаемой в обращение продукции требованиям технических регламентов.

Заявитель – физическое или юридическое лицо, которое для подтверждения соответствия принимает декларацию о соответствии или обращается за получением сертификата соответствия, получает сертификат соответствия.

Знак обращения на рынке – обозначение, служащее для информирования приобретателей, в том числе потребителей, о соответствии выпускаемой в обращение продукции требованиям технических регламентов.

Знак соответствия – обозначение, служащее для информирования приобретателей, в том числе потребителей, о соответствии объекта сертификации требованиям системы добровольной сертификации или национальному стандарту.

Орган по сертификации – юридическое лицо или индивидуальный предприниматель, аккредитованные в установленном для выполнения работ по сертификации.

Оценка соответствия – прямое или косвенное определение соблюдения требований, предъявляемых к объекту.

Подтверждение соответствия – документальное удостоверение соответствия продукции или иных объектов, процессов проектирования (включая изыскания), производства, строительства, монтажа, наладки, эксплуатации, хранения, перевозки, реализации и утилизации, выполнения работ или оказания услуг требованиям технических регламентов, положениям стандартов, сводов правил или условиям договоров.

Продукция – результат деятельности, представленный в материально-вещественной форме и предназначенный для дальнейшего использования в хозяйственных и иных целях.

Сертификация – форма осуществляемого органом по сертификации подтверждения соответствия объектов требованиям технических регламентов, положениям стандартов, сводов правил или условиям договоров.

Сертификат соответствия – документ, удостоверяющий соответствие объекта требованиям технических регламентов, положениям стандартов, сводов правил или условиям договоров.

Технический регламент – документ, который принят международным договором Российской Федерации, подлежащим ратификации в порядке, установленном законодательством Российской Федерации, или в соответствии с международным договором Российской Федерации, ратифицированным в порядке, установленном законодательством Российской Федерации, или федеральным законом, или указом Президента Российской Федерации, или постановлением Правительства Российской Федерации, или нормативным правовым актом федерального органа исполнительной власти по техническому регулированию и устанавливает обязательные для применения и исполнения требования к объектам технического регулирования (продукции или к продукции и связанным с требованиями к продукции процессам проектирования (включая изыскания), производства, строительства, монтажа, наладки, эксплуатации, хранения, перевозки, реализации и утилизации).

Форма подтверждения соответствия – определенный порядок документального удостоверения соответствия продукции или иных объектов, процессов проектирования (включая изыскания), производства, строительства, монтажа, наладки, эксплуатации, хранения, перевозки, реализации и утилизации, выполнения работ или оказания услуг требованиям технических регламентов, положениям стандартов или условиям договоров.

Аттестат аккредитации – документ, удостоверяющий аккредитацию лица в качестве органа по сертификации или испытательной лаборатории (центра) в определенной области аккредитации.

Область аккредитации – сфера деятельности органа по сертификации, испытательной лаборатории (центра), определяемая при их аккредитации.

Впервые выпускаемая в обращение продукция – продукция, которая ранее не находилась в обращении на территории Российской Федерации либо которая ранее выпускалась в обращение и свойства или характеристики которой были впоследствии изменены.

Специалисты нашего бюро с удовольствием ответят на любые ваши вопросы:

- По телефону: +7 (495) 725-49-80

- По почте: [email protected]

- Или за чашечкой кофе в нашем офисе, по адресу:

г. Москва, Волоколамское шоссе, д. 142, БЦ «ИРБИС», офис 611

Все услуги бюро сертификации «Товарищ»

Все имеющиеся вопросы по сертификации и декларированию, техническим регламентам Таможенного союза и не только вы можете задавать нашим специалистам в любое время, мы обязательно вам ответим.

Как а Вам обращаться? * Email для ответа: Или номер телефона: Вопрос по теме: *Другое (опишите в доп. коммментарии)Сертификат соответствия техническому регламенту Таможенного союзаДекларация о соответствии техническому регламенту Таможенного союзаТехнические условияРазрешение на применение РостехнадзораОбоснование безопасностиСертификат пожарной безопасностиДекларация пожарной безопасностиСертификат таможенного союзаОтказное письмоДекларация Таможенного союзаСертификат соответствияСертификат на техрегламентДекларация на техрегламентДекларация о соответствии

коммментарии)Сертификат соответствия техническому регламенту Таможенного союзаДекларация о соответствии техническому регламенту Таможенного союзаТехнические условияРазрешение на применение РостехнадзораОбоснование безопасностиСертификат пожарной безопасностиДекларация пожарной безопасностиСертификат таможенного союзаОтказное письмоДекларация Таможенного союзаСертификат соответствияСертификат на техрегламентДекларация на техрегламентДекларация о соответствии

Здесь Вы можете оставить дополнительный комментарий или уточнить вопрос

Прикрепите файлы к вопросу, если имеются.

Как внедрить Autodesk Vault Basic

Если вы, как и многие наши клиенты, являетесь владельцем коллекции продуктов и производственных материалов, вы можете знать или не знать о своем доступе к Autodesk Vault Basic. Внедрение Vault в новую среду может показаться сложной задачей, если для вас не описаны шаги. Сегодня мы рассмотрим, как подготовиться к внедрению Autodesk Vault Basic и как выглядит сам процесс.

Внедрение Vault в новую среду может показаться сложной задачей, если для вас не описаны шаги. Сегодня мы рассмотрим, как подготовиться к внедрению Autodesk Vault Basic и как выглядит сам процесс.

Недавно мы организовали AVA на эту тему, вы можете ознакомиться с ним, щелкнув миниатюру ниже!

Первое, на что мы хотим обратить внимание, это где мы собираемся разместить наше Убежище. Это должен быть отдельный компьютер, отвечающий системным требованиям, изложенным Autodesk. Требования меняются из года в год, но их можно найти в приведенной ниже статье Autodesk:

Системные требования Autodesk Vault

Мы хотим рассмотреть характеристики оборудования, операционную систему Windows и версию SQL Server. Однако нам нужно убедиться, что машина, которую мы планируем использовать, может поддерживать размещение Vault. Он должен иметь возможность управлять трафиком, который будет исходить от пользователей, проверяющих и удаляющих файлы.

Как только мы подтвердим, что оборудование соответствует нашим системным требованиям, мы должны убедиться, что SQL и ОС Windows также соответствуют нашим требованиям. Это гарантирует, что мы сможем установить Vault Basic Server без каких-либо ошибок.

Это гарантирует, что мы сможем установить Vault Basic Server без каких-либо ошибок.

Операционная система Windows обычно устанавливается на сервер в первую очередь. Нам просто нужно убедиться, что он соответствует поддерживаемым операционным системам, указанным для Vault.

В случае SQL Server есть несколько вариантов, которые мы можем использовать: Express, Standard и Enterprise. Если мы внедряем Vault Basic впервые, мы можем использовать SQL Express. Эта бесплатная версия SQL позволит увеличить размер базы данных Vault до 10 ГБ, прежде чем потребуется обновление до уровня Standard или Enterprise (платные версии). Как только решение о типе SQL принято, мы можем перейти к шагу 2 и установить программное обеспечение.

Шаг 2. Первоначальная настройка сервера

Прежде чем мы установим сервер Vault, мы должны выполнить несколько шагов, которые сделают установку более гладкой. Нам нужно установить службы IIS (IIS) на сервер, в статье ниже описаны шаги по установке IIS на Windows Server 2012 или 2016:

Установка IIS на Windows Server 2012 и 2016

Если вы работаете Компьютер с Windows 7, 8, 8. 1 или 10 (работает только для Vault Basic), вы можете использовать приведенную ниже ссылку для установки IIS.

1 или 10 (работает только для Vault Basic), вы можете использовать приведенную ниже ссылку для установки IIS.

Установка IIS в Windows 7, 8, 8.1 или 10

IIS может быть автоматически установлен в процессе установки Vault Service. Однако мы рекомендуем установить его перед сервером Vault, чтобы избежать многократных перезагрузок машины перед окончательной установкой.

После установки IIS мы устанавливаем версию SQL, установленную на шаге 1. Процесс установки SQL является стандартным, будь то Express, Standard или Enterprise. По следующей ссылке описан процесс установки SQL для Vault 2017. Единственное различие между этими инструкциями и инструкциями, которые будут использоваться для установки в вашей новой среде, заключается в поддерживаемых версиях SQL. Причина в том, что мы решили это на шаге 1, мы можем перейти к шагам установки.

Установка экземпляра SQL AUTODESKVAULT

После установки IIS и SQL можно перейти к установке Vault Server (ADMS)

Шаг 3.

Установка ADMS в Autodesk Vault Basic

Установка ADMS в Autodesk Vault BasicПосле установки необходимого программного обеспечения в Autodesk Vault Basic , мы можем перейти к серверу Vault. Установочный носитель доступен на портале manage.autodesk.com. Менеджер по контрактам или координатор программного обеспечения вашей компании будет иметь доступ к загрузке программного обеспечения.

После загрузки установочного носителя мы можем начать установку Vault Basic. Первое, что мы делаем, это запускаем предварительную проверку системы. Запуск предварительных проверок перед установкой позволяет нам решить любые проблемы, которые присутствуют, прежде чем мы запустим установку.

При установке выполняются собственные предварительные проверки, но, как и при предварительной установке IIS и SQL, запуск предварительных проверок позволяет нам решить их перед вводом какой-либо информации в процессе установки.

Если все предварительные проверки пройдены и адресованы, мы продолжаем установку. Это гарантирует, что мы установим его в предпочтительном месте для нашей среды.

Это гарантирует, что мы установим его в предпочтительном месте для нашей среды.

Шаг 4. Создание нового хранилища и файла проекта Inventor

После установки ADMS мы можем создать хранилище, которое будет использоваться в нашей среде нашими пользователями. По умолчанию существует учетная запись администратора с пустым паролем, которую можно использовать для настройки хранилища и добавления новых пользователей. Ссылка ниже посвящена важному этапу создания Vault в новой среде и настройке файла проекта Vault. Это обеспечит полную функциональность в Vault Client. В нем рассматривается не только первоначальное создание этого рабочего процесса, но и рекомендуемый рабочий процесс при работе с Inventor в Vault.

Создание Vault и Inventor IPJ

Шаг 5. Добавление пользователей, групп и ролей Последний шаг — добавить пользователей, которые будут работать в этой среде. Мы хотим убедиться, что каждого пользователя можно идентифицировать в среде Vault. Следовательно, мы рекомендуем использовать формат имени пользователя, который может быть знаком пользователям. Во многих случаях это будет тот же формат, что и электронная почта их компании, или формат FirstInitial.LastName. Какой бы формат ни был выбран, мы хотим обеспечить его единообразие для всех пользователей. Этот процесс выполняется через ADMS, Инструменты -> Администрирование -> Управление пользователями

Следовательно, мы рекомендуем использовать формат имени пользователя, который может быть знаком пользователям. Во многих случаях это будет тот же формат, что и электронная почта их компании, или формат FirstInitial.LastName. Какой бы формат ни был выбран, мы хотим обеспечить его единообразие для всех пользователей. Этот процесс выполняется через ADMS, Инструменты -> Администрирование -> Управление пользователями

После добавления наших пользователей мы хотим убедиться, что у них есть необходимые разрешения для выполнения своей работы в Autodesk Vault Basic. Мы рекомендуем настраивать эти разрешения с помощью групп в Vault. Вы можете создавать их так же, как создаете пользователей. Однако группу нельзя создать и оставить пустой. Поэтому мы рекомендуем вам сначала создать своих пользователей, а затем поместить их в группу, к которой они принадлежат.

Работа с группами упрощает управление ролями каждой группы и пользователя. Если вам нужно изменить для пользователя, вам просто нужно добавьте их в соответствующую группу или отредактируйте разрешения для группы.

Шаг 6. Внедрение

Теперь, когда группы, пользователи, разрешения, Vault и все необходимые компоненты реализации Vault готовы, пользователям пора начать использовать этот рабочий процесс. Мы понимаем, что внедрение нового инструмента в рабочий процесс может поначалу немного замедлить работу. Однако, по нашему опыту, период выхода на рабочий режим можно пройти относительно быстро . Это позволяет преимуществам нового инструмента проявить себя и ускорить ваш процесс.

В целом

KETIV гордится своими рекомендациями, технологиями и поддержкой, которые мы предлагаем нашим клиентам. Эта статья поможет многим нашим клиентам начать работу с Сейфом, и KETIV здесь, чтобы убедиться, что это путешествие пройдет максимально гладко. Ознакомьтесь с нашей сессией Autodesk Virtual Academy по этой теме здесь! Или вы можете прочитать наши блоги здесь.

Что такое Azure Key Vault?

Редактировать Твиттер LinkedIn Фейсбук Электронная почта- Статья

Azure Key Vault — это облачная служба для безопасного хранения секретов и доступа к ним. Секрет — это все, к чему вы хотите строго контролировать доступ, например ключи API, пароли, сертификаты или криптографические ключи. Служба Key Vault поддерживает два типа контейнеров: хранилища и пулы управляемых аппаратных модулей безопасности (HSM). Хранилища поддерживают хранение программного обеспечения и ключей, секретов и сертификатов, поддерживаемых HSM. Управляемые пулы HSM поддерживают только ключи, поддерживаемые HSM. Подробные сведения см. в разделе Обзор REST API Azure Key Vault.

Вот другие важные термины:

Арендатор : Арендатор — это организация, которая владеет и управляет конкретным экземпляром облачных служб Майкрософт. Чаще всего он используется для обозначения набора служб Azure и Microsoft 365 для организации.

Владелец хранилища : Владелец хранилища может создать хранилище ключей и получить к нему полный доступ и контроль.

Владелец хранилища также может настроить аудит, чтобы регистрировать, кто получает доступ к секретам и ключам. Администраторы могут контролировать жизненный цикл ключа. Они могут перейти на новую версию ключа, создать ее резервную копию и выполнить соответствующие задачи.

Владелец хранилища также может настроить аудит, чтобы регистрировать, кто получает доступ к секретам и ключам. Администраторы могут контролировать жизненный цикл ключа. Они могут перейти на новую версию ключа, создать ее резервную копию и выполнить соответствующие задачи.Потребитель хранилища : Потребитель хранилища может выполнять действия с активами внутри хранилища ключей, когда владелец хранилища предоставляет потребителю доступ. Доступные действия зависят от предоставленных разрешений.

Администраторы управляемого HSM : пользователи, которым назначена роль администратора, имеют полный контроль над пулом управляемого HSM. Они могут создавать дополнительные назначения ролей, чтобы делегировать контролируемый доступ другим пользователям.

Специалист по шифрованию управляемого HSM/Пользователь : Встроенные роли, которые обычно назначаются пользователям или субъектам-службам, которые будут выполнять криптографические операции с использованием ключей в управляемом HSM.

Crypto User может создавать новые ключи, но не может удалять ключи.

Пользователь шифрования управляемой службы шифрования HSM : встроенная роль, которая обычно назначается удостоверению управляемой службы учетных записей служб (например, учетной записи хранения) для шифрования данных в состоянии покоя с помощью ключа, управляемого клиентом.

Ресурс : ресурс — это управляемый элемент, доступный через Azure. Распространенными примерами являются виртуальная машина, учетная запись хранения, веб-приложение, база данных и виртуальная сеть. Есть много других.

Группа ресурсов : Группа ресурсов — это контейнер, содержащий связанные ресурсы для решения Azure. Группа ресурсов может включать все ресурсы для решения или только те ресурсы, которыми вы хотите управлять как группой. Вы решаете, как вы хотите распределять ресурсы по группам ресурсов, основываясь на том, что наиболее целесообразно для вашей организации.

Субъект безопасности : Субъект безопасности Azure — это идентификатор безопасности, который созданные пользователями приложения, службы и средства автоматизации используют для доступа к определенным ресурсам Azure. Думайте об этом как об «удостоверении пользователя» (имя пользователя и пароль или сертификат) с определенной ролью и строго контролируемыми разрешениями. В отличие от обычного удостоверения пользователя, участнику безопасности нужно выполнять только определенные действия. Безопасность повышается, если вы предоставляете ему только минимальный уровень разрешений, необходимый для выполнения задач управления. Субъект безопасности, используемый с приложением или службой, называется субъект-служба .

Azure Active Directory (Azure AD): Azure AD — это служба Active Directory для клиента. Каждый каталог имеет один или несколько доменов. С каталогом может быть связано много подписок, но только один арендатор.

Идентификатор клиента Azure . Идентификатор клиента — это уникальный способ идентификации экземпляра Azure AD в рамках подписки Azure.

Управляемые удостоверения : Azure Key Vault предоставляет способ безопасного хранения учетных данных и других ключей и секретов, но ваш код должен пройти аутентификацию в Key Vault, чтобы получить их. Использование управляемого удостоверения упрощает решение этой проблемы, предоставляя службам Azure автоматически управляемое удостоверение в Azure AD. Вы можете использовать это удостоверение для аутентификации в Key Vault или любой службе, поддерживающей аутентификацию Azure AD, без каких-либо учетных данных в коде. Дополнительные сведения см. на следующем изображении и в обзоре управляемых удостоверений для ресурсов Azure.

Аутентификация

Чтобы выполнять какие-либо операции с Key Vault, сначала необходимо пройти в нем аутентификацию. Существует три способа аутентификации в Key Vault:

- Управляемые удостоверения для ресурсов Azure.

При развертывании приложения на виртуальной машине в Azure вы можете назначить удостоверение для своей виртуальной машины, у которой есть доступ к Key Vault. Вы также можете назначать удостоверения другим ресурсам Azure. Преимущество такого подхода заключается в том, что приложение или служба не управляет чередованием первого секрета. Azure автоматически меняет удостоверение. Мы рекомендуем этот подход как передовую практику.

При развертывании приложения на виртуальной машине в Azure вы можете назначить удостоверение для своей виртуальной машины, у которой есть доступ к Key Vault. Вы также можете назначать удостоверения другим ресурсам Azure. Преимущество такого подхода заключается в том, что приложение или служба не управляет чередованием первого секрета. Azure автоматически меняет удостоверение. Мы рекомендуем этот подход как передовую практику. - Субъект-служба и сертификат : вы можете использовать субъект-службу и связанный сертификат, который имеет доступ к Key Vault. Мы не рекомендуем этот подход, так как владелец или разработчик приложения должен выполнить ротацию сертификата.

- Субъект-служба и секрет : хотя вы можете использовать субъект-службу и секрет для проверки подлинности в Key Vault, мы не рекомендуем это делать. Сложно автоматически чередовать секрет начальной загрузки, который используется для аутентификации в Key Vault.

Шифрование данных при передаче

Хранилище ключей Azure применяет протокол безопасности транспортного уровня (TLS) для защиты данных, когда они перемещаются между хранилищем ключей Azure и клиентами. Клиенты согласовывают подключение TLS с Azure Key Vault. TLS обеспечивает строгую аутентификацию, конфиденциальность и целостность сообщений (что позволяет обнаруживать фальсификацию, перехват и подделку сообщений), функциональную совместимость, гибкость алгоритмов и простоту развертывания и использования.

Клиенты согласовывают подключение TLS с Azure Key Vault. TLS обеспечивает строгую аутентификацию, конфиденциальность и целостность сообщений (что позволяет обнаруживать фальсификацию, перехват и подделку сообщений), функциональную совместимость, гибкость алгоритмов и простоту развертывания и использования.

Perfect Forward Secrecy (PFS) защищает соединения между клиентскими системами клиентов и облачными службами Microsoft с помощью уникальных ключей. Соединения также используют 2048-битные ключи шифрования на основе RSA. Эта комбинация затрудняет перехват и доступ к данным, которые находятся в пути.

Роли Key Vault

Используйте следующую таблицу, чтобы лучше понять, как Key Vault может помочь удовлетворить потребности разработчиков и администраторов безопасности.

| Роль | Постановка задачи | Решено Azure Key Vault |

|---|---|---|

| Разработчик приложения Azure | «Я хочу написать приложение для Azure, которое использует ключи для подписи и шифрования. Но я хочу, чтобы эти ключи были внешними по отношению к моему приложению, чтобы решение подходило для географически распределенного приложения. Но я хочу, чтобы эти ключи были внешними по отношению к моему приложению, чтобы решение подходило для географически распределенного приложения.Я хочу, чтобы эти ключи и секреты были защищены без необходимости писать код самому. Я также хочу, чтобы мне было легко использовать эти ключи и секреты из моих приложений с оптимальной производительностью.» | √ Ключи хранятся в хранилище и при необходимости вызываются с помощью URI. √ Ключи защищены Azure с использованием стандартных отраслевых алгоритмов, длин ключей и аппаратных модулей безопасности. √ Ключи обрабатываются модулями HSM, которые находятся в тех же центрах обработки данных Azure, что и приложения. Этот метод обеспечивает более высокую надежность и меньшую задержку, чем ключи, которые находятся в отдельном расположении, например в локальной среде. |

| Разработчик программного обеспечения как услуги (SaaS) | «Я не хочу нести ответственность или потенциальную ответственность за ключи и секреты клиентов моих клиентов. Я хочу, чтобы клиенты владели своими ключами и управляли ими, чтобы я мог сосредоточиться на том, что у меня получается лучше всего, а именно на предоставлении основных функций программного обеспечения. .» | √ Клиенты могут импортировать свои собственные ключи в Azure и управлять ими. Когда приложению SaaS необходимо выполнять криптографические операции с использованием ключей клиентов, Key Vault выполняет эти операции от имени приложения. Приложение не видит ключи клиентов. |

| Начальник службы безопасности (CSO) | «Я хочу знать, что наши приложения соответствуют HSM FIPS 140-2 уровня 2 или FIPS 140-2 уровня 3 для безопасного управления ключами. Я хочу убедиться, что моя организация контролирует жизненный цикл ключа и может отслеживать И хотя мы используем несколько служб и ресурсов Azure, я хочу управлять ключами из одного места в Azure». | √ Выберите хранилищ для сертифицированных HSM FIPS 140-2 уровня 2. √ Выберите управляемых пулов HSM для HSM, сертифицированных по стандарту FIPS 140-2 уровня 3. √ Key Vault устроен так, что Microsoft не видит и не извлекает ваши ключи. √ Хранилище предоставляет единый интерфейс, независимо от того, сколько у вас хранилищ в Azure, какие регионы они поддерживают и какие приложения их используют. |

Любой, у кого есть подписка Azure, может создавать и использовать хранилища ключей. Хотя Key Vault приносит пользу разработчикам и администраторам безопасности, его может внедрить и управлять администратор организации, который управляет другими службами Azure. Например, этот администратор может войти в систему с помощью подписки Azure, создать хранилище для организации, в котором будут храниться ключи, а затем нести ответственность за выполнение следующих операционных задач:

- Создание или импорт ключа или секрета

- Отозвать или удалить ключ или секрет

- Разрешить пользователям или приложениям доступ к хранилищу ключей, чтобы они могли затем управлять или использовать его ключи и секреты

- Настройка использования ключа (например, подпись или шифрование)

- Отслеживание использования ключа

Затем этот администратор дает разработчикам URI для вызова из их приложений.

Владелец хранилища также может настроить аудит, чтобы регистрировать, кто получает доступ к секретам и ключам. Администраторы могут контролировать жизненный цикл ключа. Они могут перейти на новую версию ключа, создать ее резервную копию и выполнить соответствующие задачи.

Владелец хранилища также может настроить аудит, чтобы регистрировать, кто получает доступ к секретам и ключам. Администраторы могут контролировать жизненный цикл ключа. Они могут перейти на новую версию ключа, создать ее резервную копию и выполнить соответствующие задачи.

При развертывании приложения на виртуальной машине в Azure вы можете назначить удостоверение для своей виртуальной машины, у которой есть доступ к Key Vault. Вы также можете назначать удостоверения другим ресурсам Azure. Преимущество такого подхода заключается в том, что приложение или служба не управляет чередованием первого секрета. Azure автоматически меняет удостоверение. Мы рекомендуем этот подход как передовую практику.

При развертывании приложения на виртуальной машине в Azure вы можете назначить удостоверение для своей виртуальной машины, у которой есть доступ к Key Vault. Вы также можете назначать удостоверения другим ресурсам Azure. Преимущество такого подхода заключается в том, что приложение или служба не управляет чередованием первого секрета. Azure автоматически меняет удостоверение. Мы рекомендуем этот подход как передовую практику.